В статье обобщается практика проведения аудита безопасности информационных систем (ИС), дается понятие аудита безопасности, рассматриваются цели его проведения, применяемые методы и этапы выполнения работ, методы анализа и управления рисками, используемые аудиторами, и средства их реализации, действующие стандарты и системы сертификации ИС, в рамках которых проводится аудит безопасности.

Александр Астахов, CISA, 2002

Эпиграф

- Содействовать приведению информационных систем в соответствие с принятыми стандартами и руководствами;

- Осуществлять свою деятельность в соответствии со стандартами в области аудита информационных систем, принятыми ISACA;

- Действовать в интересах работодателей, акционеров, клиентов и общества в старательной, лояльной и честной манере;

- Сознательно не принимать участия в незаконной, либо недобросовестной деятельности;

- Соблюдать конфиденциальность информации, полученной при выполнении своих должностных обязанностей;

- Не использовать конфиденциальную информацию для получения личной выгоды и не передавать ее третьим лицам без разрешения ее владельца;

- Выполнять свои должностные обязанности, оставаясь независимым и объективным;

- Избегать деятельности, которая ставит по угрозу независимость аудитора;

- Поддерживать на должном уровне свою компетентность в областях знаний, связанных с проведением аудита информационных систем, принимая участие в профессиональных мероприятиях;

- Проявлять старательность при получении и документировании фактографических материалов, на которых базируются выводы и рекомендации аудитора;

- Информировать все заинтересованные стороны о результатах проведения аудита;

- Способствовать повышению осведомленности руководства организаций, клиентов и общества в вопросах, связанных с проведением аудита информационных систем;

- Соответствовать высоким этическим стандартам в профессиональной и личной деятельности;

- Совершенствовать свои личностные качества.

Этический кодекс аудитора информационных систем

(ISACA Code of Professional Ethics)

Понятие аудита безопасности и цели его проведения

Аудит представляет собой независимую экспертизу отдельных областей функционирования организации. Различают внешний и внутренний аудит. Внешний аудит – это, как правило, разовое мероприятие, проводимое по инициативе руководства организации или акционеров. Рекомендуется проводить внешний аудит регулярно, а, например, для многих финансовых организаций и акционерных обществ это является обязательным требованием. Внутренний аудит представляет собой непрерывную деятельность, которая осуществляется на основании «Положения о внутреннем аудите» и в соответствии с планом, подготовка которого осуществляется подразделением внутреннего аудита и утверждается руководством организации. Аудит безопасности информационных систем является одной из составляющих ИТ аудита. Целями проведения аудита безопасности являются:

анализ рисков, связанных с возможностью осуществления угроз безопасности в отношении ресурсов ИС

Примечание:

Пожалуй, этим и исчерпывается набор целей проведения аудита безопасности, но только в том случае, если речь идет о внешнем аудите. В число дополнительных задач, стоящих перед внутренним аудитором, помимо оказания помощи внешним аудиторам, могут также входить:

- разработка политик безопасности и других организационно-распорядительных документом по защите информации и участие в их внедрении в работу организации;

- постановка задач для ИТ персонала, касающихся обеспечения защиты информации;

- участие в обучении пользователей и обслуживающего персонала ИС вопросам обеспечения информационной безопасности;

- участие в разборе инцидентов, связанных с нарушением информационной безопасности;

- и другие.

Необходимо отметить, что все перечисленные выше «дополнительные» задачи, стоящие перед внутренним аудитором, за исключением участия в обучении, по существу аудитом не являются. Аудитор по определению должен осуществлять независимую экспертизу реализации механизмов безопасности в организации, что является одним из основных принципов аудиторской деятельности. Если аудитор принимает деятельное участие в реализации механизмов безопасности, то независимость аудитора утрачивается, а вместе с ней утрачивается и объективность его суждений, т. к. аудитор не может осуществлять независимый и объективных контроль своей собственной деятельности. Однако, на практике, внутренний аудитор, порой, являясь наиболее компетентным специалистом в организации в вопросах обеспечения информационной безопасности, не может оставаться в стороне от реализации механизмов защиты. (А если он таким специалистам не является, то какая от него может быть практическая польза?) К тому же почти всегда существует дефицит квалифицированных кадров именно в этой области.

По крайней мере, деятельное участие во внедрении той же подсистемы аудита безопасности, которая смогла бы предоставлять аудитору исходные данные для анализа текущей ситуации, он принять может и должен. Конечно, в этом случае, аудитор уже не сможет объективно оценить реализацию этот подсистемы и она естественным образом выпадает из плана проведения аудита. Точно также, внутренний аудитор может принять деятельное участие в разработке политик безопасности, предоставив возможность оценивать качество этих документов внешним аудиторам.

Этапность работ по проведению аудита безопасности информационных систем

Работы по аудиту безопасности ИС включают в себя ряд последовательных этапов, которые в целом соответствуют этапам проведения комплексного ИТ аудита АС, который включает в себя следующее:

- Сбор информации аудита

- Анализ данных аудита

- Выработка рекомендаций

- Подготовка аудиторского отчета

Инициирование процедуры аудита

Аудит проводится не по инициативе аудитора, а по инициативе руководства компании, которое в данном вопросе является основной заинтересованной стороной. Поддержка руководства компании является необходимым условием для проведения аудита.

Аудит представляет собой комплекс мероприятий, в которых помимо самого аудитора, оказываются задействованными представители большинства структурных подразделений компании. Действия всех участников этого процесса должны быть скоординированы. Поэтому на этапе инициирования процедуры аудита должны быть решены следующие организационные вопросы:

- права и обязанности аудитора должны быть четко определены и документально закреплены в его должностных инструкциях, а также в положении о внутреннем (внешнем) аудите;

- аудитором должен быть подготовлен и согласован с руководством план проведения аудита;

- в положении о внутреннем аудите должно быть закреплено, в частности, что сотрудники компании обязаны оказывать содействие аудитору и предоставлять всю необходимую для проведения аудита информацию.

На этапе инициирования процедуры аудита должны быть определены границы проведения обследования. Одни информационные подсистемы компании не являются достаточно критичными и их можно исключить из границ проведения обследования. Другие подсистемы могут оказаться недоступными для аудита из-за соображений конфиденциальности.

Границы проведения обследования определяются в следующих терминах:

- Список обследуемых физических, программных и информационных ресурсов;

- Площадки (помещения), попадающие в границы обследования;

- Основные виды угроз безопасности, рассматриваемые при проведении аудита;

- Организационные (законодательные, административные и процедурные), физические, программно-технические и прочие аспекты обеспечения безопасности, которые необходимо учесть в ходе проведения обследования, и их приоритеты (в каком объеме они должны быть учтены).

План и границы проведения аудита обсуждается на рабочем собрании, в котором участвуют аудиторы, руководство компании и руководители структурных подразделений.

Сбор информации аудита

Этап сбора информации аудита, является наиболее сложным и длительным. Это связано с отсутствием необходимой документации на информационную систему и с необходимостью плотного взаимодействия аудитора со многими должностными лицами организации.

Компетентные выводы относительно положения дел в компании с информационной безопасностью могут быть сделаны аудитором только при условии наличия всех необходимых исходных данных для анализа. Получение информации об организации, функционировании и текущем состоянии ИС осуществляется аудитором в ходе специально организованных интервью с ответственными лицами компании, путем изучения технической и организационно-распорядительной документации, а также исследования ИС с использованием специализированного программного инструментария. Остановимся на том, какая информация необходима аудитору для анализа.

Обеспечение информационной безопасности организации – это комплексный процесс, требующий четкой организации и дисциплины. Он должен начинаться с определения ролей и распределения ответственности среди должностных лиц, занимающихся информационной безопасностью. Поэтому первый пункт аудиторского обследования начинается с получения информации об организационной структуре пользователей ИС и обслуживающих подразделений. В связи с этим аудитору требуется следующая документация:

- Схема организационной структуры пользователей;

- Схема организационной структуры обслуживающих подразделений.

Обычно, в ходе интервью аудитор задает опрашиваемым следующие вопросы:

- Кто является владельцем информации?

- Кто является пользователем (потребителем) информации?

- Кто является провайдером услуг?

Назначение и принципы функционирования ИС во многом определяют существующие риски и требования безопасности, предъявляемые к системе. Поэтому на следующем этапе аудитора интересует информация о назначении и функционировании ИС. Аудитор задает опрашиваемым примерно следующие вопросы:

- Какие услуги и каким образом предоставляются конечным пользователям?

- Какие основные виды приложений, функционирует в ИС?

- Количество и виды пользователей, использующих эти приложения?

Ему понадобиться также следующая документация, конечно, если таковая вообще имеется в наличие (что, вообще говоря, случается нечасто):

- Функциональные схемы;

- Описание автоматизированных функций;

- Описание основных технических решений;

- Другая проектная и рабочая документация на информационную систему.

Далее, аудитору требуется более детальная информация о структуре ИС. Это позволит уяснить, каким образом осуществляется распределение механизмов безопасности по структурным элементам и уровням функционирования ИС. Типовые вопросы, которые обсуждаются в связи с этим во время интервью, включают в себя:

- Из каких компонентов (подсистем) состоит ИС?

- Функциональность отдельных компонент?

- Где проходят границы системы?

- Какие точки входа имеются?

- Как ИС взаимодействует с другими системами?

- Какие каналы связи используются для взаимодействия с другими ИС?

- Какие каналы связи используются для взаимодействия между компонентами системы?

- По каким протоколам осуществляется взаимодействие?

- Какие программно-технические платформы используются при построении системы?

На этом этапе аудитору необходимо запастись следующей документацией:

- Структурная схема ИС;

- Схема информационных потоков;

- Описание структуры комплекса технических средств информационной системы;

- Описание структуры программного обеспечения;

- Описание структуры информационного обеспечения;

- Размещение компонентов информационной системы.

Подготовка значительной части документации на ИС, обычно, осуществляется уже в процессе проведения аудита. Когда все необходимые данные по ИС, включая документацию, подготовлены, можно переходить к их анализу.

Анализ данных аудита

Используемые аудиторами методы анализа данных определяются выбранными подходами к проведению аудита, которые могут существенно различаться.

Первый подход, самый сложный, базируется на анализе рисков. Опираясь на методы анализа рисков, аудитор определяет для обследуемой ИС индивидуальный набор требований безопасности, в наибольшей степени учитывающий особенности данной ИС, среды ее функционирования и существующие в данной среде угрозы безопасности. Данный подход является наиболее трудоемким и требует наивысшей квалификации аудитора. На качество результатов аудита, в этом случае, сильно влияет используемая методология анализа и управления рисками и ее применимость к данному типу ИС.

Второй подход, самый практичный, опирается на использование стандартов информационной безопасности. Стандарты определяют базовый набор требований безопасности для широкого класса ИС, который формируется в результате обобщения мировой практики. Стандарты могут определять разные наборы требований безопасности, в зависимости от уровня защищенности ИС, который требуется обеспечить, ее принадлежности (коммерческая организация, либо государственное учреждение), а также назначения (финансы, промышленности, связь и т.п.). От аудитора в данном случае требуется правильно определить набор требований стандарта, соответствие которым требуется обеспечить для данной ИС. Необходима также методика, позволяющая оценить это соответствие. Из-за своей простоты (стандартный набор требований для проведения аудита уже заранее определен стандартом) и надежности (стандарт - есть стандарт и его требования никто не попытается оспорить), описанный подход наиболее распространен на практике (особенно при проведении внешнего аудита). Он позволяет при минимальных затратах ресурсов делать обоснованные выводы о состоянии ИС.

Третий подход, наиболее эффективный, предполагает комбинирование первых двух. Базовый набор требований безопасности, предъявляемых к ИС, определяется стандартом. Дополнительные требования, в максимальной степени учитывающие особенности функционирования данной ИС, формируются на основе анализа рисков. Этот подход является намного проще первого, т.к. большая часть требований безопасности уже определена стандартом, и, в то же время, он лишен недостатка второго подхода, заключающего в том, что требования стандарта могут не учитывать специфики обследуемой ИС.

В чем заключается анализ рисков и управление рисками?

Анализ рисков - это то, с чего должно начинаться построение любой системы информационной безопасности. Он включает в себя мероприятия по обследованию безопасности ИС, с целью определения того какие ресурсы и от каких угроз надо защищать, а также в какой степени те или иные ресурсы нуждаются в защите. Определение набора адекватных контрмер осуществляется в ходе управления рисками. Риск определяется вероятностью причинения ущерба и величиной ущерба, наносимого ресурсам ИС, в случае осуществления угрозы безопасности.

Анализ рисков состоит в том, чтобы выявить существующие риски и оценить их величину (дать им качественную, либо количественную оценку). Процесс анализа рисков можно разделить на несколько последовательных этапов:

- Идентификация ключевых ресурсов ИС;

- Определение важности тех или иных ресурсов для организации;

- Идентификация существующих угроз безопасности и уязвимостей, делающих возможным осуществление угроз;

- Вычисление рисков, связанных с осуществлением угроз безопасности.

Ресурсы ИС можно разделить на следующие категории:

- Информационные ресурсы;

- Программное обеспечение;

- Технические средства (серверы, рабочие станции, активное сетевое оборудование и т. п.);

- Людские ресурсы.

В каждой категории ресурсы делятся на классы и подклассы. Необходимо идентифицировать только те ресурсы, которые определяют функциональность ИС и существенны с точки зрения обеспечения безопасности.

Важность (или стоимость) ресурса определяется величиной ущерба, наносимого в случае нарушения конфиденциальности, целостности или доступности этого ресурса. Обычно рассматриваются следующие виды ущерба:

- Данные были раскрыты, изменены, удалены или стали недоступны;

- Аппаратура была повреждена или разрушена;

- Нарушена целостность программного обеспечения.

Ущерб может быть нанесен организации в результате успешного осуществления следующих видов угроз безопасности:

- локальные и удаленные атаки на ресурсы ИС;

- стихийные бедствия;

- ошибки, либо умышленные действия персонала ИС;

- сбои в работе ИС, вызванные ошибками в программном обеспечении или неисправностями аппаратуры.

Под уязвимостями обычно понимают свойства ИС, делающие возможным успешное осуществление угроз безопасности.

Величина риска определяется на основе стоимости ресурса, вероятности осуществления угрозы и величины уязвимости по следующей формуле:

Риск = (стоимость ресурса * вероятность угрозы) / величина уязвимости

Задача управления рисками заключается в выборе обоснованного набора контрмер, позволяющих снизить уровни рисков до приемлемой величины. Стоимость реализации контрмер должна быть меньше величины возможного ущерба. Разница между стоимостью реализации контрмер и величиной возможного ущерба должна быть обратно пропорциональна вероятности причинения ущерба.

Использование методов анализа рисков

Если для проведения аудита безопасности выбран подход, базирующийся на анализе рисков, то на этапе анализа данных аудита обычно выполняются следующие группы задач:

- Анализ ресурсов ИС, включая информационные ресурсы, программные и технические средства, а также людские ресурсы

- Анализ групп задач, решаемых системой, и бизнес процессов

- Построение (неформальной) модели ресурсов ИС, определяющей взаимосвязи между информационными, программными, техническими и людскими ресурсами, их взаимное расположение и способы взаимодействия

- Оценка критичности информационных ресурсов, а также программных и технических средств

- Определение критичности ресурсов с учетом их взаимозависимостей

- Определение наиболее вероятных угроз безопасности в отношении ресурсов ИС и уязвимостей защиты, делающих возможным осуществление этих угроз

- Оценка вероятности осуществления угроз, величины уязвимостей и ущерба, наносимого организации в случае успешного осуществления угроз

- Определение величины рисков для каждой тройки: угроза – группа ресурсов – уязвимость

- Перечисленный набор задач, является достаточно общим. Для их решения могут использоваться различные формальные и неформальные, количественные и качественные, ручные и автоматизированные методики анализа рисков. Суть подхода от этого не меняется.

Оценка рисков может даваться с использованием различных как качественных, так и количественных шкал. Главное, чтобы существующие риски были правильно идентифицированы и проранжированы в соответствии со степенью их критичности для организации. На основе такого анализа может быть разработана система первоочередных мероприятий по уменьшению величины рисков до приемлемого уровня.

Оценка соответствия требованиям стандарта

В случае проведения аудита безопасности на соответствие требованиям стандарта, аудитор, полагаясь на свой опыт, оценивает применимость требований стандарта к обследуемой ИС и ее соответствие этим требованиям. Данные о соответствии различных областей функционирования ИС требованиям стандарта, обычно, представляются в табличной форме. Из таблицы видно, какие требования безопасности в системе не реализованы. Исходя из этого, делаются выводы о соответствии обследуемой ИС требованиям стандарта и даются рекомендации по реализации в системе механизмов безопасности, позволяющих обеспечить такое соответствие.

Рекомендации, выдаваемые аудитором по результатам анализа состояния ИС, определяются используемым подходом, особенностями обследуемой ИС, состоянием дел с информационной безопасностью и степенью детализации, используемой при проведении аудита.

В любом случае, рекомендации аудитора должны быть конкретными и применимыми к данной ИС, экономически обоснованными, аргументированными (подкрепленными результатами анализа) и отсортированными по степени важности. При этом мероприятия по обеспечению защиты организационного уровня практически всегда имеют приоритет над конкретными программно-техническими методами защиты.

В то же время, наивно ожидать от аудитора, в качестве результата проведения аудита, выдачи технического проекта подсистемы информационной безопасности, либо детальных рекомендаций по внедрению конкретных программно технических средств защиты информации. Это требует более детальной проработки конкретных вопросов организации защиты, хотя, внутренние аудиторы могут принимать в этих работах самое активное участие.

Подготовка отчетных документов

Аудиторский отчет является основным результатом проведения аудита. Его качество характеризует качество работы аудитора. Структура отчета может существенно различаться в зависимости от характера и целей проводимого аудита. Однако определенные разделы должны обязательно присутствовать в аудиторском отчете. Он должен, по крайней мере, содержать описание целей проведения аудита, характеристику обследуемой ИС, указание границ проведения аудита и используемых методов, результаты анализа данных аудита, выводы, обобщающие эти результаты и содержащие оценку уровня защищенности АС или соответствие ее требованиям стандартов, и, конечно, рекомендации аудитора по устранению существующих недостатков и совершенствованию системы защиты.

Для примера, приведем образец структуры аудиторского отчета по результатам анализа рисков, связанных с осуществлением угроз безопасности в отношении обследуемой ИС.

Структура отчета по результатам аудита безопасности ИС и анализу рисков

1. Вводная часть

- 1.1 Введение

- 1.2 Цели и задачи проведения аудита

- 1.3 Описание ИС

- 1.3.1 Назначение и основные функции системы

- 1.3.2 Группы задач, решаемых в системе

- 1.3.3 Классификация пользователей ИС

- 1.3.4 Организационная структура обслуживающего персонала ИС

- 1.3.5 Структура и состав комплекса программно-технических средств ИС

- 1.3.6 Виды информационных ресурсов, хранимых и обрабатываемых в системе

- 1.3.7 Структура информационных потоков

- 1.3.8 Характеристика каналов взаимодействия с другими системами и точек входа

- 1.4 Границы проведения аудита

- 1.4.1 Компоненты и подсистемы ИС, попадающие в границы проведения аудита

- 1.4.2 Размещение комплекса программно-технических средств ИС по площадкам (помещениям)

- 1.4.3 Основные классы угроз безопасности, рассматриваемых в ходе проведения аудита

- 1.5 Методика проведения аудита

- 1.5.1 Методика анализа рисков

- 1.5.2 Исходные данные

- 1.5.3 Этапность работ

- 1.6 Структура документ

2. Оценка критичности ресурсов ИС

- 2.1 Критерии оценки величины возможного ущерба, связанного с осуществлением угроз безопасности

- 2.2 Оценка критичности информационных ресурсов

- 2.2.1 Классификация информационных ресурсов

- 2.2.2 Оценка критичности по группам информационных ресурсов

- 2.3 Оценка критичности технических средств

- 2.4 Оценка критичности программных средств

- 2.5 Модель ресурсов ИС, описывающая распределение ресурсов по группам задач

3. Анализ рисков, связанных с осуществлением угроз безопасности в отношении ресурсов ИС

- 3.1 Модель нарушителя информационной безопасности

- 3.1.1 Модель внутреннего нарушителя

- 3.1.2 Модель внешнего нарушителя

- 3.2 Модель угроз безопасности и уязвимостей информационных ресурсов

- 3.2.1 Угрозы безопасности, направленные против информационных ресурсов

- 3.2.1.1 Угрозы несанкционированного доступа к информации при помощи программных средств

- 3.2.1.2 Угрозы, осуществляемые с использованием штатных технических средств

- 3.2.1.3 Угрозы, связанные с утечкой информации по техническим каналам

- 3.2.2 Угрозы безопасности, направленные против программных средств

- 3.2.3 Угрозы безопасности направленные против технических средств

- 3.3 Оценка серьезности угроз безопасности и величины уязвимостей

- 3.3.1 Критерии оценки серьезности угроз безопасности и величины уязвимостей

- 3.3.2 Оценка серьезности угроз

- 3.3.3 Оценка величины уязвимостей

- 3.4 Оценка рисков для каждого класса угроз и группы ресурсов

4. Выводы по результатам обследования

- 5.1 Рекомендуемые контрмеры организационного уровня

- 5.2 Рекомендуемые контрмеры программно-технического уровня

Обзор программных продуктов, предназначенных для анализа и управления рисками

В настоящее время имеется большое разнообразие как методов анализа и управления рисками, так и реализующих их программных средств. Приведем примеры некоторых, по мнению автора, наиболее распространенных.

CRAMM

Метод CRAMM (the UK Goverment Risk Analysis and Managment Method) был разработан Службой Безопасности Великобритании (UK Security Service) по заданию Британского правительства и взят на вооружение в качестве государственного стандарта. Он используется, начиная с 1985 г. правительственными и коммерческими организациями Великобритании. За это время CRAMM приобрел популярность во всем мире. Фирма Insight Consulting Limited занимается разработкой и сопровождением одноименного программного продукта, реализующего метод CRAMM.

Метод CRAMM выбран нами для более детального рассмотрения и это не случайно. В настоящее время CRAMM – это довольно мощный и универсальный инструмент, позволяющий, помимо анализа рисков, решать также и ряд других аудиторских задач, включая:

- Проведение обследования ИС и выпуск сопроводительной документации на всех этапах его проведения;

В основе метода CRAMM лежит комплексный подход к оценке рисков, сочетая количественные и качественные методы анализа. Метод является универсальным и подходит как для больших, так и для мелких организаций, как правительственного, так и коммерческого сектора. Версии программного обеспечения CRAMM, ориентированные на разные типы организаций, отличаются друг от друга своими базами знаний (profiles). Для коммерческих организаций имеется Коммерческий профиль (Commercial Profile), для правительственных организаций – Правительственный профиль (Government profile). Правительственный вариант профиля, также позволяет проводить аудит на соответствие требованиям американского стандарта ITSEC («Оранжевая книга»).

Грамотное использование метода CRAMM позволяет получать очень хорошие результаты, наиболее важным из которых, пожалуй, является возможность экономического обоснования расходов организации на обеспечение информационной безопасности и непрерывности бизнеса. Экономически обоснованная стратегия управления рисками позволяет, в конечном итоге, экономить средства, избегая неоправданных расходов.

CRAMM предполагает разделение всей процедуры на три последовательных этапа. Задачей первого этапа является ответ на вопрос: «Достаточно ли для защиты системы применения средств базового уровня, реализующих традиционные функции безопасности, или необходимо проведение более детального анализа?» На втором этапе производится идентификация рисков и оценивается их величина. На третьем этапе решается вопрос о выборе адекватных контрмер.

Методика CRAMM для каждого этапа определяет набор исходных данных, последовательность мероприятий, анкеты для проведения интервью, списки проверки и набор отчетных документов.

Если по результатам проведения первого этапа, установлено, что уровень критичности ресурсов является очень низким и существующие риски заведомо не превысят некоторого базового уровня, то к системе предъявляются минимальный набор требований безопасности. В этом случае большая часть мероприятий второго этапа не выполняется, а осуществляется переход к третьему этапу, на котором генерируется стандартный список контрмер для обеспечения соответствия базовому набору требований безопасности.

На втором этапе производится анализ угроз безопасности и уязвимостей. Исходные данные для оценки угроз и уязвимостей аудитор получает от уполномоченных представителей организации в ходе соответствующих интервью. Для проведения интервью используются специализированные опросники.

На третьем этапе решается задача управления рисками, состоящая в выборе адекватных контрмер.

Решение о внедрении в систему новых механизмов безопасности и модификация старых принимает руководство организации, учитывая связанные с этим расходы, их приемлемость и конечную выгоду для бизнеса. Задачей аудитора является обоснование рекомендуемых контрмер для руководства организации.

В случае принятия решения о внедрении новых контрмер и модификации старых, на аудитора может быть возложена задача подготовки плана внедрения новых контрмер и оценки эффективности их использования. Решение этих задач выходит за рамки метода CRAMM.

Концептуальная схема проведения обследования по методу CRAMM показана на рисунке.

Процесс анализа и управления рисками по методу CRAMM

Процедура аудита в методе CRAMM является формализованной. На каждом этапе генерируется довольно большое количество промежуточных и результирующих отчетов.

Так, на первом этапе создаются следующие виды отчетов:

- Модель ресурсов, содержащая описание ресурсов, попадающих в границы исследования, и взаимосвязей между ними;

- Оценка критичности ресурсов;

- Результирующий отчет по первому этапу анализа рисков, в котором суммируются результаты, полученные в ходе обследования.

На втором этапе проведения обследования создаются следующие виды отчетов:

- Результаты оценки уровня угроз и уязвимостей;

- Результаты оценки величины рисков;

- Результирующий отчет по второму этапу анализа рисков.

По результатам третьего этапа обследования создаются следующие виды отчетов:

- Рекомендуемые контрмеры;

- Детальная спецификация безопасности;

- Оценка стоимости рекомендуемых контрмер;

- Список контрмер, отсортированный в соответствии с их приоритетами;

- Результирующий отчет по третьему этапу обследования;

- Политика безопасности, включающая в себя описание требований безопасности, стратегий и принципов защиты ИС;

- Список мероприятий по обеспечению безопасности.

Грамотно применять метод CRAMM в состоянии только высококвалифицированный аудитор, прошедший обучение. Если организация не может себе позволить содержать в штате такого специалиста, тогда самым правильным решением будет приглашение аудиторской фирмы, располагающей штатом специалистов, имеющих практический опыт применения метода CRAMM.

Обобщая практический опыт использования метода CRAMM при проведении аудита безопасности, можно сделать следующие выводы, относительно сильных и слабых сторон этого метода:

К сильным сторонам метода CRAMM относится следующее:

- CRAMM является хорошо структурированным и широко опробованным методом анализа рисков, позволяющим получать реальные практические результаты;

- Программный инструментарий CRAMM может использоваться на всех стадиях проведения аудита безопасности ИС;

- В основе программного продукта лежит достаточно объемная база знаний по контрмерам в области информационной безопасности, базирующаяся на рекомендациях стандарта BS 7799;

- Гибкость и универсальность метода CRAMM позволяет использовать его для аудита ИС любого уровня сложности и назначения;

- CRAMM можно использовать в качестве инструмента для разработки плана непрерывности бизнеса и политик информационной безопасности организации;

- CRAMM может использоваться в качестве средства документирования механизмов безопасности ИС.

К недостаткам метода CRAMM можно отнести следующее:

- Использование метода CRAMM требует специальной подготовки и высокой квалификации аудитора;

- CRAMM в гораздо большей степени подходит для аудита уже существующих ИС, находящихся на стадии эксплуатации, нежели чем для ИС, находящихся на стадии разработки;

- Аудит по методу CRAMM – процесс достаточно трудоемкий и может потребовать месяцев непрерывной работы аудитора;

- Программный инструментарий CRAMM генерирует большое количество бумажной документации, которая не всегда оказывается полезной на практике;

- CRAMM не позволяет создавать собственные шаблоны отчетов или модифицировать имеющиеся;

- Возможность внесения дополнений в базу знаний CRAMM не доступна пользователям, что вызывает определенные трудности при адаптации этого метода к потребностям конкретной организации.

RiskWatch

Программное обеспечение RiskWatch, разрабатываемое американской компанией RiskWatch, Inc., является мощным средством анализа и управления рисками. В семейство RiskWatch входят программные продукты для проведения различных видов аудита безопасности. Оно включает в себя следующие средства аудита и анализа рисков:

- RiskWatch for Physical Security –для физических методов защиты ИС;

- RiskWatch for Information Systems – для информационных рисков;

- HIPAA-WATCH for Healthcare Industry – для оценки соответствия требованиям стандарта HIPAA;

- RiskWatch RW17799 for ISO17799 – для оценки требованиям стандарта ISO17799.

В методе RiskWatch в качестве критериев для оценки и управления рисками используются «предсказание годовых потерь» (Annual Loss Expectancy – ALE) и оценка «возврата от инвестиций» (Return on Investment – ROI). Семейство программных продуктов RiskWatch, имеет массу достоинств. К недостаткам данного продукта можно отнести его относительно высокую стоимость.

COBRA

Система COBRA (Consultative Objective and Bi-Functional Risk Analysis), разрабатываемая компанией Risk Associates, является средством анализа рисков и оценки соответствия ИС стандарту ISO17799. COBRA реализует методы количественной оценки рисков, а также инструменты для консалтинга и проведения обзоров безопасности. При разработке инструментария COBRA были использованы принципы построения экспертных систем, обширная база знаний по угрозам и уязвимостям, а также большое количество вопросников, с успехом применяющихся на практике. В семейство программных продуктов COBRA входят COBRA ISO17799 Security Consultant, COBRA Policy Compliance Analyst и COBRA Data Protection Consultant.

Buddy System

Программный продукт Buddy System, разрабатываемый компанией Countermeasures Corporation, является еще одним программным продуктом, позволяющим осуществлять как количественный, так и качественный анализ рисков. Он содержит развитые средства генерации отчетов. Основной акцент при использовании Buddy System делается на информационные риски, связанные с нарушением физической безопасности и управление проектами.

Стандарты, используемые при проведении аудита безопасности информационных систем

В настоящем разделе дается обзор стандартов информационной безопасности, являющихся наиболее значимыми и перспективными с точки зрения их использования для проведения аудита безопасности ИС.

Результатом проведения аудита, в последнее время, все чаще становится сертификат, удостоверяющих соответствие обследуемой ИС требованиям признанного международного стандарта. Наличие такого сертификата позволяет организации получать конкурентные преимущества, связанные с большим доверием со стороны клиентов и партнеров.

Значение международных стандартов ISO17799 и ISO15408 трудно переоценить. Эти стандарты служат основой для проведения любых работ в области информационной безопасности, в том числе и аудита. ISO17799 сосредоточен на вопросах организации и управления безопасностью, в то время как ISO15408 определяет детальные требования, предъявляемые к программно-техническим механизмам защиты информации.

Спецификация SysTrust выбрана для рассмотрения, т.к. она в настоящее время достаточно широко используется аудиторскими компаниями, традиционно выполняющими финансовый аудит для своих клиентов и предлагающих услугу ИТ аудита в качестве дополнения к финансовому аудиту.

Немецкий стандарт «BSI\IT Baseline Protection Manual» содержит, пожалуй, наиболее содержательное руководство по обеспечению безопасности ИТ и представляет несомненную практическую ценность для всех специалистов, занимающихся вопросами информационной безопасности.

Практические стандарты и руководства по обеспечению информационной безопасности, разрабатываемые в рамках проекта SCORE, ориентированны на технических специалистов и являются в техническом плане наиболее совершенными в настоящее время.

Программа сертификации Интернет сайтов по требованиям информационной безопасности и соответствующая спецификация «SANS/GIAC Site Certification», предложенная институтом SANS, заслуживает рассмотрения в связи с неизменно возрастающей актуальностью вопросов защиты ИС организаций от атак со стороны сети Интернет и увеличением доли соответствующих работ при проведении аудита безопасности.

ISO 17799: Code of Practice for Information Security Management

Наиболее полно критерии для оценки механизмов безопасности организационного уровня представлены в международном стандарте ISO 17799: Code of Practice for Information Security Management (Практические правила управления информационной безопасностью), принятом в 2000 году. ISO 17799 был разработан на основе британского стандарта BS 7799.

ISO 17799 может использоваться в качестве критериев для оценки механизмов безопасности организационного уровня, включая административные, процедурные и физические меры защиты.

Практические правила разбиты на следующие 10 разделов:

- Политика безопасности

- Организация защиты

- Классификация ресурсов и их контроль

- Безопасность персонала

- Физическая безопасность

- Администрирование компьютерных систем и вычислительных сетей

- Управление доступом

- Разработка и сопровождение информационных систем

- Планирование бесперебойной работы организации

- Контроль выполнения требований политики безопасности

Десять средств контроля, предлагаемых в ISO 17799 (они обозначены как ключевые), считаются особенно важными. Под средствами контроля в данном контексте понимаются механизмы управления информационной безопасностью организации.

При использовании некоторых из средств контроля, например, шифрования данных, могут потребоваться советы специалистов по безопасности и оценка рисков, чтобы определить, нужны ли они и каким образом их следует реализовывать. Для обеспечения более высокого уровня защиты особенно ценных ресурсов или оказания противодействия особенно серьезным угрозам безопасности, в ряде случаев могут потребоваться более сильные средства контроля, которые выходят за рамки ISO 17799.

Десять ключевых средств контроля, перечисленные ниже, представляют собой либо обязательные требования, например, требования действующего законодательства, либо считаются основными структурными элементами информационной безопасности, например, обучение правилам безопасности. Эти средства контроля актуальны для всех организаций и сред функционирования АС и составляют основу системы управления информационной безопасностью.

Ключевыми являются следующие средства контроля:

- документ о политике информационной безопасности;

- распределение обязанностей по обеспечению информационной безопасности;

- обучение и подготовка персонала к поддержанию режима информационной безопасности;

- уведомление о случаях нарушения защиты;

- средства защиты от вирусов;

- планирование бесперебойной работы организации;

- контроль над копированием программного обеспечения, защищенного законом об авторском праве;

- защита документации организации;

- защита данных;

- контроль соответствия политике безопасности.

Процедура аудита безопасности ИС включает в себя проверку наличия перечисленных ключевых средств контроля, оценку полноты и правильности их реализации, а также анализ их адекватности рискам, существующим в данной среде функционирования. Составной частью работ по аудиту безопасности ИС также является анализ и управление рисками.

ISO 15408: Common Criteria for Information Technology Security Evaluation

Наиболее полно критерии для оценки механизмов безопасности программно-технического уровня представлены в международном стандарте ISO 15408: Common Criteria for Information Technology Security Evaluation (Общие критерии оценки безопасности информационных технологий), принятом в 1999 году.

Общие критерии оценки безопасности информационных технологий (далее «Общие критерии») определяют функциональные требования безопасности (security functional requirements) и требования к адекватности реализации функций безопасности (security assurance requirements).

При проведении работ по анализу защищенности ИС, «Общие критерии» целесообразно использовать в качестве основных критериев, позволяющих оценить уровень защищенности АС с точки зрения полноты реализованных в ней функций безопасности и надежности реализации этих функций.

Хотя применимость «Общих критериев» ограничивается механизмами безопасности программно-технического уровня, в них содержится определенный набор требований к механизмам безопасности организационного уровня и требований по физической защите, которые непосредственно связаны с описываемыми функциями безопасности.

Первая часть «Общих критериев» содержит определение общих понятий, концепции, описание модели и методики проведения оценки безопасности ИТ. В ней вводится понятийный аппарат, и определяются принципы формализации предметной области.

Требования к функциональности средств защиты приводятся во второй части «Общих критериев» и могут быть непосредственно использованы при анализе защищенности для оценки полноты реализованных в ИС функций безопасности.

Третья часть «Общих критериев», наряду с другими требованиями к адекватности реализации функций безопасности, содержит класс требований по анализу уязвимостей средств и механизмов защиты под названием AVA: Vulnerability Assessment. Данный класс требований определяет методы, которые должны использоваться для предупреждения, выявления и ликвидации следующих типов уязвимостей:

- Наличие побочных каналов утечки информации;

- Ошибки в конфигурации, либо неправильное использование системы, приводящее к переходу системы в небезопасное состояние;

- Недостаточная надежность (стойкость) механизмов безопасности, реализующих соответствующие функции безопасности;

- Наличие уязвимостей («дыр») в средствах защиты информации, позволяющих пользователям получать НСД к информации в обход существующих механизмов защиты.

При проведении работ по аудиту безопасности, данные требования могут использоваться в качестве руководства и критериев для анализа уязвимостей ИС.

SysTrust

По существу, аудит в области информационных технологий, хотя и не имеет никакого отношения к финансовому аудиту, часто является дополнением к нему в качестве коммерческой услуги, предлагаемой аудиторскими фирмами своим клиентам, в связи с повышением зависимости бизнеса клиентов от ИТ. Идея заключается в том, что использование надежных и безопасных ИТ систем до определенной степени гарантирует надежность финансовой отчетности организации. Хорошие результаты ИТ аудита в некоторых случаях позволяют проводить финансовый аудит в сокращенном варианте, экономя время и деньги клиентов.

Отвечая потребностям бизнеса, Американским Институтом Сертифицированных Публичных Бухгалтеров (American Institute of Certified Public Accountants (AICPA)) и Канадским Институтом Общественных Бухгалтеров (Canadian Institute of Chartered Accountants (CICA)) разработали стандарт SysTrust для проведения ИТ аудита, который является дополнением к финансовому аудиту. SysTrust позволяет финансовым аудиторам расширить область своей деятельности, путем использования простого и понятного набора требований для оценки надежности и безопасности ИС.

В стандарте SysTrust ИС оценивается в терминах ее доступности (Availability), безопасности (Security), целостности (Integrity) и эксплуатационной надежности (Maintainability).

Под доступностью традиционно понимается возможность ИС предоставлять информационные сервисы в любых режимах функционирования и при любых нагрузках, предусмотренных условиями ее эксплуатация, с задержками, не превышающими установленные требования.

Под безопасностью понимается защищенность ИС от физического и логического несанкционированного доступа. В качестве средств обеспечения безопасности в основном рассматриваются средства разграничения физического и логического доступа к ресурсам ИС.

Под целостностью понимается возможность ИС обеспечить сохранение таких свойств обрабатываемой в системе информации как полнота, точность, актуальность, своевременность и аутентичность.

Эксплуатационная надежность ИС определяется возможностью изменения конфигурации и обновления системы для обеспечения таких ее свойств как доступность, безопасность и целостность.

Критерии для оценки описанных четырех свойств ИС определены в документе «AICPA/CICA SysTrust Principles and Criteria for Systems Reliability, Version 2.0» (Принципы и критерии для оценки надежности систем).

В ходе сертификации по требованиям стандарта SysTrust (SysTrust engagement) аудитор оценивает соответствие ИС критериям доступности, безопасности, целостности и эксплуатационной надежности (SysTrust Principles and Criteria), проверяя наличие в системе необходимых механизмов контроля. Затем аудитор производит тестирование механизмов контроля с целью определения их работоспособности и эффективности. Если в результате тестирования подтверждается соответствие ИС критериям SysTrust, аудитор выпускает отчет по аттестации (unqualified attestation report). В отчете формулируется выводы относительно полноты и эффективности реализации руководством организации механизмов контроля в аттестуемой ИС. В дополнение к отчету по аттестации, аудитор готовит общее описание обследуемой ИС. Во многих случаях также готовится утверждение руководства организации (management"s assertion) относительно эффективности механизмов контроля, позволяющих обеспечить соответствие ИС критериям SysTrust. Обследование ИС и оценка ее соответствия критериям SysTrust производится в соответствии с «Руководством по Проведению Аттестации» (“Statement on Standards for Attestation Engagements (SSAE) No. 10, Attestation Standards, AT sec. 101"Attest Engagements"”.)

BSI\IT Baseline Protection Manual

Немецкий стандарт "Руководство по обеспечению безопасности ИТ базового уровня" (IT Baseline Protection Manual) разрабатывается Агенством Информационной Безопасность Германии (BSI - Bundesamt für Sicherheit in der Informationstechnik (German Information Security Agency).

Этот документ является пожалуй самым содержательным руководством по информационной безопасности и по многим параметрам превосходит все остальные стандарты. Приятен также тот факт, что этот ценнейший для аудитора источник информации имеется в свободном доступе в сети Интернет. В нем содержаться подробные руководства по обеспечению информационной безопасности применительно к различным аспектам функционирования ИС и различным областям ИТ.

Стандарт в настоящее время занимает три тома и содержит около 1600 страниц текста.

«BSI\IT Baseline Protection Manual» постоянно совершенствуется с целью обеспечения его соответствия текущему состоянию дел в области безопасности ИТ. К настоящему времени накоплена уникальная база знаний, содержащая информацию по угрозам и контрмерам в хорошо структурированном виде.

Практические стандарты SCORE и программа сертификации SANS/GIAC Site Certification

SCORE (Security Consensus Operational Readiness Evaluation) является совместным проектом института SANS и Центра безопасности Интернет (Center for Internet Security(CIS)). Профессионалы-практики в области информационной безопасности из различных организаций объединились в рамках проекта SCORE с целью разработки базового (минимально необходимого) набора практических стандартов и руководств по обеспечению безопасности для различных операционных платформ. Требования и рекомендации, предлагаемые для включения в стандарты, широко обсуждаются и проверяются участниками проекта SCORE, и только после их одобрения всеми участниками, передаются в CIS, который занимается их формализацией и оформлением, а также разрабатывает программные средства (minimum standards benchmarks) для оценки соответствия операционных платформ предложенным стандартам.

Разработанные базовые стандарты вместе с руководствами по обеспечению соответствия этим стандартам и средствами тестирования публикуются на Интернет сайте CIS.

Программа сертификации Интернет сайтов (GIAC Site Certification program), предложенная институтом SANS, позволяет организациям проводить аудит безопасности сегментов компьютерной сети, непосредственно подключенных к сети Интернет, в соответствии со стандартами SCORE.

Программа сертификации «GIAC Site Certification» определяет три уровня защищенности Интернет сайтов. На практике, в настоящее время, используются только первые два из них.

Сертификация сайта на первом уровне предполагает проверку внешних сетевых адресов организации, видимых из сети Интернет, на предмет уязвимости соответствующих хостов в отношении сетевых атак. На этом уровне должна быть обеспечена защита сайта от наиболее распространенных атак. Требуется отсутствие наиболее серьезных и часто встречающихся уязвимостей защиты. Предъявляются также определенные требования к уровню квалификации специалистов, отвечающих за обеспечение безопасности сайта.

На втором уровне требуется проведение всех проверок и соблюдение всех требований первого уровня, а кроме того требуется осуществлять периодический пересмотр политики и процедур обеспечения сетевой безопасности. Также на втором уровне производится проверка защищенности сайта от сетевых атак путем осуществления попыток проникновения и взлома систем, подключенных к сети Интернет.

На третьим уровне, помимо обеспечения соответствия всем требованиям второго уровня, требуется также регулярно проводить сканирование сети изнутри с целью защиты от угроз со стороны внутренних нарушителей, а также внешних злоумышленников, пытающихся преодолеть механизмы защиты внешнего периметра сети путем использования продвинутых методов, включая методы социального инженеринга.

От уровня к уровню ужесточаются требования, предъявляемые к квалификации специалистов, организационной структуре подразделений, занимающихся вопросами защиты, наличию формальных политик и процедур, а также строгости и глубине тестов, используемых для проверки механизмов защиты Интернет-сайта организации.

Выводы

Аудит представляет собой независимую экспертизу отдельных областей функционирования организации, проводимую по инициативе ее руководства или акционеров, либо в соответствии с планом проведения внутреннего аудита. Основными целями проведения аудита безопасности являются:

- анализ рисков, связанных с возможностью осуществления угроз безопасности в отношении ресурсов ИС;

- оценка текущего уровня защищенности ИС;

- локализация узких мест в системе защиты ИС;

- оценка соответствия ИС существующим стандартам в области информационной безопасности;

- выработка рекомендаций по внедрению новых и повышению эффективности существующих механизмов безопасности ИС.

Работы по аудиту безопасности ИС включают в себя ряд последовательных этапов:

- Инициирование обследования

- Сбор информации

- Анализ полученных данных

- Выработка рекомендаций

- Подготовка отчета по результатам обследования

- Подходы к проведению аудита безопасности могут базироваться на анализе рисков, опираться на использование стандартов информационной безопасности, либо объединять оба эти подхода.

В настоящее время имеется большое разнообразие как методов анализа и управления рисками, так и реализующих их программных средств. Некоторые из них были рассмотрены в настоящей статье.

Одним из наиболее мощных и универсальных инструментов, анализа рисков является метод CRAMM. Программное обеспечение CRAMM, помимо анализа и управления рисками, позволяет решать также и ряд других аудиторских задач, включая:

- Проведение обследования ИС и выпуск сопроводительной документации на всех этапах проведения обследования;

- Проведение аудита в соответствии с требованиями Британского правительства, а также стандарта BS 7799:1995 - Code of Practice for Information Security Management BS7799;

- Разработка политики безопасности и плана обеспечения непрерывности бизнеса.

Грамотное использование метода CRAMM позволяет получать хорошие результаты, наиболее важным из которых, пожалуй, является возможность экономического обоснования расходов организации на обеспечение информационной безопасности и непрерывности бизнеса.

Результатом проведения аудита, в последнее время, все чаще становится сертификат, удостоверяющих соответствие обследуемой ИС требованиям признанного международного стандарта. В настоящей статье рассмотрено несколько стандартов и программ сертификации, имеющих практическое значение.

Международные стандарты ISO17799 и ISO15408 служат основой для проведения любых работ в области информационной безопасности, в том числе и аудита. ISO17799 сосредоточен на вопросах организации и управления безопасностью, в то время как ISO15408 определяет детальные требования, предъявляемые к программно-техническим механизмам защиты информации.

Спецификация SysTrust в настоящее время достаточно широко используется аудиторскими компаниями, традиционно выполняющими финансовый аудит для своих клиентов и предлагающих услугу ИТ аудита в качестве дополнения к финансовому аудиту.

Немецкий стандарт «BSI\IT Baseline Protection Manual» является наиболее содержательным руководством по обеспечению безопасности ИТ и представляет несомненную практическую ценность для всех специалистов, занимающихся вопросами информационной безопасности.

Практические стандарты и руководства по обеспечению информационной безопасности, разрабатываемые в рамках проекта SCORE, ориентированны на технических специалистов и являются в техническом плане наиболее совершенными.

Программа сертификации Интернет сайтов по требованиям информационной безопасности и соответствующая спецификация «SANS/GIAC Site Certification», совсем недавно предложенная институтом SANS, безусловно, заслуживает внимания в связи с неизменно возрастающей актуальностью вопросов защиты ИС организаций от атак со стороны сети Интернет и увеличением доли соответствующих работ при проведении аудита безопасности.

Литература и ссылки

- ISACA Russia Chapter. CISA Exam Preparation Course. April-May 2001.

- CRAMM v.4.0 User’s Guide.

- What is CRAMM? http://www.gammassl.co.uk/topics/hot5.html

- SANS/GIAC Site Certification Program, http://www.sans.org/SCORE

- SysTrust Services, http://www.aicpa.org/assurance/systrust/index.htm

- Ernst&Young (CIS) Limited, Independent Accountant"s Report, https://processcertify.ey.com/vimpelcom2/vimpelcom_opinion.html

- BSI/IT Baseline Protection Manual, http://www.bsi.bund.de/gshb/english/menue.htm

- Александр Астахов. Анализ защищенности автоматизированных систем, GLOBALTRUST.RU, 2002 г.,

Организация аудита информационной безопасности информационной системы

Андрушка Игорь Молдавская Экономическая Академия

TIE - 238

Введение

Современная информационная система организации представляет собой распределенную и неоднородную систему, использующую различные программно-аппаратные компоненты и имеющую точки выхода в сети общего пользования (например, Интернет) . В связи с этим значительно усложняется задача правильного и безопасного конфигурирования компонент и обеспечения защищенного взаимодействия между ними, и, как следствие, увеличивается количество уязвимых мест в системе.

Наличие уязвимостей в системе дает возможность потенциальному нарушителю провести успешную атаку и нанести ущерб деятельности организации. Появление «слабых мест» может быть обусловлено различными причинами, как объективного (например, недоработки в базовом программном обеспечении) , так и субъективного характера (например, неправильная настройка оборудования) .

Выявление и устранение уязвимостей, а также оценка общего уровня защищенности является чрезвычайно важной составляющей обеспечения безопасности, позволяющей существенно повысить уровень защищенности информационных и иных ресурсов системы.

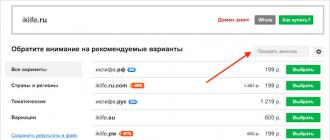

Рис. 1 Роль аудита информационной безопасности

Цели и назначение аудита

К основным целям аудита информационной безопасности можно отнести следующие:

· Получение объективной и независимой оценки текущего состояния защищенности информационных ресурсов.

· Получение максимальной отдачи от средств, инвестируемых в создание системы информационной безопасности.

· Оценка возможного ущерба от несанкционированных действий.

· Разработка требований к построению системы защиты информации.

· Определение зон ответственности сотрудников подразделений.

· Расчет необходимых ресурсов.

· Разработка порядка и последовательности внедрения системы информационной безопасности.

Аудит может проводится в следующих вариантах:

· Комплексный аудит – перед созданием системы информационной безопасности

· Точечный – формирование требований к проведению модернизации системы защиты

· Периодичный – внешняя регламентная проверка уровня защищенности системы.

· Проверочный – экспертиза и оценка используемых, либо планируемых к использованию систем и решений.

Этапы аудита

Процесс аудита информационных систем можно представить в виде своеобразных весов (рис. 2) , где на одной чаше рассматриваются системы безопасности доступа, на другой - контроль бизнес-процессов, а в качестве опоры служит техническая инфраструктура, которая, в свою очередь, основана на принятых методах авторизации, конфигурации системы, а также на политиках и процедурах, принятых в организации.

Рис. 2 Процесс аудита информационных систем

Работы по аудиту безопасности ИС включают в себя ряд последовательных этапов (рис. 3), которые в целом соответствуют этапам проведения комплексного аудита ИС, который включает в себя следующее:

2. проведение оценки защищенности - включает работы по обнаружению уязвимостей технических средств, анализу технологической защищенности, а также адекватности организационных процедур. На основе выявленных недостатков проводиться оценка рисков, включающая основные способы преодоления системы защиты, степень критичности и возможность реализации;

3. аттестация системы - включает мероприятия по обследованию (оценки) существующих мер и мероприятий по защите информации, оценки их адекватности, а также соответствие требования ведущих стандартов;

4. по результатам Аудита разрабатывается План исправления выявленных недостатков. Задача планирования состоит в определении приоритетов исправления обнаруженных недостатков, разработки очередности и методологии их устранения. Дополнительно предусматривается разработка концептуальных и процедурных документов, таких как Концепция информационной безопасности, Общие требования и рекомендации по защите информации, Политики безопасности и др.

Рис 3. Этапы проведения аудита информационной безопасности

В зависимости от целей и способа проведения аудита информационной безопасности инициатором этого мероприятия, как уже было отмечено выше, является заинтересованная сторона. Наиболее часто инициатором аудита является организация в лице его руководства.

Как правило на этапе обследования решаются следующие организационные вопросы:

· права и обязанности аудитора четко определяются и документально закрепляются в его должностных инструкциях, а также в положении о внутреннем (внешнем) аудите;

· аудитором подготавливается и согласовывается с руководством план проведения аудита информационной безопасности.

На этапе обследования также определяются границы проведения обследования. Границы проведения обследования обычно определяются в следующих терминах:

· список обследуемых физических, программных и информационных ресурсов;

· площадки (помещения) , попадающие в границы обследования;

· основные виды угроз безопасности, рассматриваемые при проведении аудита;

· организационные (законодательные, административные и процедурные) , физические, программно-технические и прочие аспекты обеспечения безопасности, которые необходимо учесть в ходе проведения обследования, и их приоритеты (в каком объеме они должны быть учтены) .

Далее следует сбор информации аудита, который является наиболее сложным и длительным. Это, как правило, связано с отсутствием необходимой документации на информационную систему и с необходимостью плотного взаимодействия аудитора со многими должностными лицами организации.

Компетентные выводы относительно положения дел в компании с информационной безопасностью могут быть сделаны аудитором только при условии наличия всех необходимых исходных данных для анализа. Получение информации об организации, функционировании и текущем состоянии ИС осуществляется аудитором в ходе специально организованных интервью с ответственными лицами компании, путем изучения технической и организационно-распорядительной документации, а также исследования ИС с использованием специализированного программного инструментария.

Обеспечение информационной безопасности организации – это комплексный процесс, требующий четкой организации и дисциплины. Он должен начинаться с определения ролей и распределения ответственности среди должностных лиц, занимающихся информационной безопасностью. Поэтому первый пункт аудиторского обследования начинается с получения информации об организационной структуре пользователей ИС и обслуживающих подразделений. В связи с этим аудитору требуется документация, касающаяся схемы организационной структуры ИС. Обычно, в ходе интервью аудитор задает опрашиваемым вопросы, касающиеся использования информации, циркулирующей внутри ИС.

Назначение и принципы функционирования ИС во многом определяют существующие риски и требования безопасности, предъявляемые к системе. Поэтому на следующем этапе аудитора интересует информация о назначении и функционировании ИС. На данном этапе аудитор может использовать документацию, содержащую следующие данные:

· описание автоматизированных функций;

· схема информационных потоков;

· описание структуры комплекса технических средств информационной системы;

· описание структуры программного обеспечения;

· описание структуры информационного обеспечения;

· описание технических заданий используемых приложений;

Далее, аудитору требуется более детальная информация о структуре ИС. Это позволяет выяснить, каким образом осуществляется распределение механизмов безопасности по структурным элементам и уровням функционирования ИС.

Подготовка значительной части документации на ИС, обычно, осуществляется уже в процессе проведения аудита. Когда все необходимые данные по ИС, включая документацию, подготовлены, можно перейти к следующему этапу - их анализу

Используемые аудиторами методы анализа данных определяются выбранными подходами к проведению аудита, которые могут существенно различаться. Но в общем, можно выделить 3 подхода:

Первый подход , самый сложный, базируется на анализе рисков. Опираясь на методы анализа рисков, аудитор определяет для обследуемой ИС индивидуальный набор требований безопасности, в наибольшей степени учитывающий особенности данной ИС, среды ее функционирования и существующие в данной среде угрозы безопасности. Данный подход является наиболее трудоемким и требует наивысшей квалификации аудитора. На качество результатов аудита, в этом случае, сильно влияет используемая методология анализа и управления рисками и ее применимость к данному типу ИС.

Аудит информационной безопасности может не только дать банку право осуществления определенных видов деятельности, но и показать слабые места в системах банка. Поэтому подходить к решению о проведении и выборе формы аудита необходимо взвешенно.

Согласно Федеральному закону от 30.12.2008 №307-ФЗ «Об аудиторской деятельности», аудит — это «независимая проверка бухгалтерской (финансовой) отчетности аудируемого лица в целях выражения мнения о достоверности такой отчетности». К информационной безопасности данный термин, упомянутый в этом законе, отношения не имеет. Однако так уж сложилось, что специалисты по информационной безопасности достаточно активно его используют в своей речи. В этом случае под аудитом понимается процесс независимой оценки деятельности организации, системы, процесса, проекта или продукта. В тоже время надо понимать, что в различных отечественных нормативных актах термин «аудит информационной безопасности» применяется не всегда — его часто заменяют либо термин «оценка соответствия», либо немного устаревший, но все еще употребляемый термин «аттестация». Иногда еще применяется термин «сертификация», но применительно к международным зарубежным нормативным актам. Аудит информационной безопасности проводится либо с целью проверки выполнения нормативных актов, либо с целью проверки обоснованности и защищенности применяемых решений. Но какой бы термин не использовался, по сути, аудит информационной безопасности проводится либо с целью проверки выполнения нормативных актов, либо с целью проверки обоснованности и защищенности применяемых решений. Во втором случае аудит носит добровольный характер, и решение о его проведении принимается самой организацией. В первом же случае отказаться от проведения аудита невозможно, та как это влечет за собой нарушение установленных нормативными актами требований, что приводит к наказанию в виде штрафа, приостановлению деятельности или иным формам наказания. В случае обязательности аудита он может проводиться как самой организацией, например, в форме самооценки (правда, в этом случае о «независимости» уже речи не идет и термин «аудит» применять здесь не совсем правильно), так и внешними независимыми организациями — аудиторами. Третий вариант проведения обязательного аудита — контроль со стороны регулирующих органов, наделенных правом осуществлять соответствующие надзорные мероприятия. Этот вариант чаще называется не аудитом, а инспекционной проверкой. Так как добровольный аудит может проводиться абсолютно по любому поводу (для проверки защищенности системы ДБО, контроля активов приобретенного банка, проверки вновь открываемого филиала и т.п.), то данный вариант рассматривать не будем. В этом случае невозможно ни четко очертить его границы, ни описать формы его отчетности, ни говорить о регулярности — все это решается договором между аудитором и проверяемой организацией. Поэтому рассмотрим лишь формы обязательного аудита, присущие именно банкам.

Международный стандарт ISO 27001

Иногда можно услышать о прохождении тем или иным банком аудита на соответствие требованиям международного стандарта «ISO/IEC 27001:2005» (его полный российский аналог — «ГОСТ Р ИСО/МЭК 27001-2006 — Информационная технология — Методы и средства обеспечения безопасности. Системы менеджмента информационной безопасности — Требования»). По сути, данный стандарт — это набор лучших практик по управлению информационной безопасностью в крупных организациях (небольшие организации, в том числе и банки, не всегда в состоянии выполнить требования этого стандарта в полном объеме). Как и любой стандарт в России, ISO 27001 — сугубо добровольный документ, принимать который или не принимать решает каждый банк самостоятельно. Но ISO 27001 является стандартом де-факто по всему миру, и специалисты многих стран используют этот стандарт как некий универсальный язык, которым следует руководствоваться, занимаясь информационной безопасностью. С ISO 27001 связаны и несколько не самых очевидных и не часто упоминаемых моментов. Однако с ISO 27001 связаны и несколько не самых очевидных и не часто упоминаемых моментов. Во-первых, аудиту по данному стандарту подлежит не вся система обеспечения информационной безопасности банка, а только одна или несколько из ее составных частей. Например, система защиты ДБО, система защиты головного офиса банка или система защиты процесса управления персоналом. Иными словами, получение сертификата соответствия на один из оцениваемых в рамках аудита процессов не дает гарантии, что остальные процессы находятся в таком же близком к идеальному состоянию. Второй момент связан с тем, что ISO 27001 является стандартом универсальным, то есть применимым к любой организации, а значит, не учитывающим специфику той или иной отрасли. Это привело к тому, что в рамках международной организации по стандартизации ISO уже давно ведутся разговоры о создании стандарта ISO 27015, который является переложением ISO 27001/27002 на финансовую отрасль. В разработке этого стандарта активное участие принимает и Банк России. Однако Visa и MasterCard против проекта этого стандарта, который уже разработан. Первая считает, что проект стандарта содержит слишком мало нужной для финансовой отрасли информации (например, по платежным системам), а если ее туда добавить, то стандарт надо переносить в другой комитет ISO. MasterCard также предлагает прекратить разработку ISO 27015, но мотивация другая — мол, в финансовой отрасли и так полно регулирующих тему информационной безопасности документов. В-третьих, необходимо обращать внимание, что многие предложения, встречающиеся на российском рынке, говорят не об аудите соответствия, а о подготовке к аудиту. Дело в том, что право проводить сертификацию соответствия требованиям ISO 27001 имеет всего несколько организаций в мире. Интеграторы же всего лишь помогают компаниям выполнить требования стандарта, которые затем будут проверены официальными аудиторами (их еще называют регистраторами, органами по сертификации и т.д.). Пока продолжаются споры о том, внедрять банкам ISO 27001 или нет, отдельные смельчаки идут на это и проходят 3 стадии аудита соответствия:- Предварительное неформальное изучение аудитором основных документов (как на территории заказчика аудита, так и вне нее).

- Формальный и более глубокий аудит внедренных защитных мер, оценка их эффективности и изучение разработанных необходимых документов. Этим этапом обычно заканчивается подтверждение соответствия, и аудитор выдает соответствующий сертификат, признаваемый во всем мире.

- Ежегодное выполнение инспекционного аудита для подтверждения ранее полученного сертификата соответствия.

Комплекс документов Банка России СТО БР ИББС

Таким стандартом, а точнее набором стандартов, является комплекс документов Банка России, описывающий единый подход к построению системы обеспечения ИБ организаций банковской сферы с учетом требований российского законодательства. В основе данного набора документов (далее СТО БР ИББС), содержащего три стандарта и пять рекомендаций по стандартизации, лежит и ISO 27001 и ряд других международных стандартов по управлению информационными технологиями и информационной безопасностью. Вопросы аудита и оценки соответствия требованиям стандарта, как и для ISO 27001, прописаны в отдельных документах — «СТО БР ИББС-1.1-2007. Аудит информационной безопасности», «СТО БР ИББС-1.2-2010. Методика оценки соответствия информационной безопасности организаций банковской системы Российской Федерации требованиям СТО БР ИББС-1.0-2010» и «РС БР ИББС-2.1-2007. Руководство по самооценке соответствия информационной безопасности организаций банковской системы Российской Федерации требованиям СТО БР ИББС-1.0». Во время оценки соответствия по СТО БР ИББС проверяется выполнение 423 частных показателей ИБ, сгруппированных в 34 групповых показателя. Результатом оценки является итоговый показатель, который должен находиться на 4-м или 5-м уровне по пятибалльной шкале, установленной Банком России. Это, кстати, очень сильно отличает аудит по СТО БР ИББС от аудита по другим нормативным актам в области ИБ. В СТО БР ИББС не бывает несоответствия, просто уровень соответствия может быть разный: от нуля до пяти. И только уровни выше 4-го считаются положительными. По состоянию на конец 2011 года около 70-75% банков внедрили или находятся в процессе внедрения этого набора стандартов. Несмотря ни на что они де-юре носят рекомендательный характер, но де-факто инспекционные проверки Банка России проводились до недавнего времени именно в соответствии с требованиями СТО БР ИББС (хотя явно это никогда и нигде не звучало). Ситуация изменилась с 1 июля 2012 года, когда в полную силу вступил закон «О национальной платежной системе» и разработанные для его исполнения нормативные документы Правительства России и Банка России. С этого момента вопрос необходимости проведения аудита соответствия требованиям СТО БР ИББС вновь встал на повестке дня. Дело в том, что методика оценки соответствия, предложенная в рамках законодательства о национальной платежной системе (НПС), и методика оценки соответствия СТО БР ИББС могут очень сильно расходиться в итоговых значениях. При этом оценка по первой методике (для НПС) стала обязательной, в то время как оценка по СТО БР ИББС по-прежнему де-юре носит рекомендательный характер. Да и в самом Банке России на момент написания статьи еще не было принято решение о дальнейшей судьбе этой оценки. Если раньше все нити сходились в Главное управление безопасности и защиты информации Банка России (ГУБЗИ), то с разделением полномочий между ГУБЗИ и Департаментом регулирования расчетов (LHH) вопрос пока остается открытым. Уже сейчас ясно, что законодательные акты о НПС требуют обязательной оценки соответствия, то есть аудита.Законодательство о национальной платежной системе

Законодательство о НПС находится только на заре своего становления, и нас ждет немало новых документов, в том числе и по вопросам обеспечения информационной безопасности. Но уже сейчас ясно, что выпущенное и утвержденное 9-го июня 2012 года Положение 382-П «О требованиях к обеспечению защиты информации при осуществлении переводов денежных средств и о порядке осуществления Банком России контроля за соблюдением требований к обеспечению защиты информации при осуществлении переводов денежных средств» требует в п.2.15 обязательной оценки соответствия, то есть аудита. Такая оценка осуществляется либо самостоятельно, либо с привлечением сторонних организаций. Как уже сказано выше, проводимая в рамках 382-П оценка соответствия похожа по своей сути на то, что описано в методике оценки соответствия СТО БР ИББС, но выдает совершенно иные результаты, что связано с вводом специальных корректирующих коэффициентов, которые и определяют отличающиеся результаты. Никаких особых требований к привлекаемым для аудита организациям положение 382-П не устанавливает, что вступает в некоторое противоречие с Постановлением Правительства от 13 июня 2012 года №584 «О защите информации в платежной системе», которое также требует организации и проведения контроля и оценки выполнения требований к защите информации один раз в 2 года. Однако Постановление Правительства, разработанное ФСТЭК, требует, чтобы внешний аудит проводился только организациями, имеющей лицензию на деятельность по технической защите конфиденциальной информации. Дополнительные требования, которые сложно отнести к одной из форм аудита, но которые накладывают на банки новые обязанности, перечислены в разделе 2.16 Положения 382-П. Согласно этим требованиям оператор платежных систем обязан разработать, а банки, присоединившиеся к этой платежной системе, обязаны выполнять, требования по регулярному информированию оператора платежной системы о различных вопросах информационной безопасности в банке: о выполнении требований по защите информации, о выявленных инцидентах, о проведенных самооценках, о выявленных угрозах и уязвимостях. Дополнительно к аудиту, проводимому на договорной основе, ФЗ-161 о НПС также устанавливает, что контроль и надзор за выполнением требований, установленных Правительством Российской Федерации в 584-м Постановлении и Банком России в 382-м Положении, осуществляются ФСБ ФСТЭК и Банком России соответственно. На момент написания статьи ни ФСТЭК, ни ФСБ не имели разработанного порядка проведения такого надзора, в отличие от Банка России, который выпустил Положение от 31 мая 2012 года №380-П «О порядке осуществления наблюдения в национальной платежной системе» (для кредитных организаций) и Положение от 9 июня 2012 года №381-П «О порядке осуществления надзора за соблюдением не являющимися кредитными организациями операторами платежных систем, операторами услуг платежной инфраструктуры требований Федерального Закона от 27 июня 2011 года № 161-ФЗ «О национальной платежной системе», принятых в соответствии с ним нормативных актов Банка России». Нормативные акты в области защиты информации в национальной платежной системе находятся только в начале подробной разработки. С 1 июля 2012 года Банк России начал их апробацию и сбор фактов по правоприменительной практике. Поэтому сегодня преждевременно говорить о том, как будут применяться эти нормативные акты, как будет проводиться надзор по 380-П, какие выводы будут делаться по итогам самооценки, проводимой раз в 2 года и отправляемой в Банк России.Стандарт безопасности платежных карт PCI DSS

Payment Card Industry Data Security Standard (PCI DSS) — стандарт безопасности данных платежных карт, разработанный Советом по стандартам безопасности индустрии платежных карт (Payment Card Industry Security Standards Council, PCI SSC), который был учрежден международными платежными системами Visa, MasterCard, American Express, JCB и Discover. Стандарт PCI DSS представляет собой совокупность 12 высокоуровневых и свыше 200 детальных требований по обеспечению безопасности данных о держателях платежных карт, которые передаются, хранятся и обрабатываются в информационных системах организаций. Требования стандарта распространяются на все компании, работающие с международными платежными системами Visa и MasterCard. В зависимости от количества обрабатываемых транзакций, каждой компании присваивается определенный уровень с соответствующим набором требований, которые эти компании должны выполнять. Эти уровни отличаются в зависимости от платежной системы. Успешное прохождение аудита еще не означает, что с безопасностью в банке все хорошо — существует множество уловок, позволяющих проверяемой организации скрыть какие-то недочеты в своей системе защиты. Проверка выполнения требований стандарта PCI DSS осуществляется в рамках обязательнойсертификации, требования к которой отличаются в зависимости от типа проверяемой компании — торгово-сервисное предприятие, принимающее платежные карты за оплату товаров и услуг, или поставщик услуг, оказывающий услуги торгово-сервисным предприятиям, банкам-эквайерам, эмитентам и т.п. (процессинговые центры, платежные шлюзы и т.п.). Такая оценка может осуществляться в разных формах:- ежегодные аудиторские проверки с помощью аккредитованных компаний, имеющих статус Qualified Security Assessors (QSA);

- ежегодное проведение самооценки;

- ежеквартальное сканирование сетей с помощью уполномоченных организаций, имеющих статус Approved Scanning Vendor (ASV).

Законодательство о персональных данных