Существует ли защита от шифровальщика на сегодняшний день? Нет. Как бы грустно это не звучало, но это действительно так. Реальной защиты нет и, видимо, не будет. Но не стоит расстраиваться, есть ряд простых правил, соблюдение которых поможет снизить риск заражения вашего компьютера. Перед тем, как я дам список рекомендаций, хочу заранее сказать, что в данной статье я не рекламирую никакие антивирусы, а просто описываю собственный опыт, так как в офисе уже дважды ловили этого зловреда. После этих случаев и получился список рекомендаций.

Итак, первым делом стоит убедиться в наличии у вас актуального антивируса со свежими базами на борту. Мы с коллегами проводили эксперименты с различными продуктами антивирусных компаний, на основании полученных результатов могу смело заявить, что самый лучший результат показал дистрибутив от Лаборатории Касперского. Мы работали с Kaspesky Endpoint Security для бизнеса Стандартный. Число срабатываний на шифровальщика было более 40%. Поэтому смело ставьте антивирус, не брезгуйте такими программами.

Вторым пунктом стоит запретить запуск программ из папки %AppData%. Опять же, не факт, что шифровальщик работает именно из этой папки, но как превентивная мера она себя оправдывает, сокращая число возможных векторов атак. Так же вредонос может запускаться из:

- %TEMP%

- %LOCALAPPDATA%

- %USERPROFILE%

- %WinDir%

- %SystemRoot%

Самым важным пунктом и красной нитью через всю статью лежит пункт о том, что необходимо и крайне важно делать резервные копии. Если дома вы благополучно можете использовать бесплатное облако для хранения данных, то на рабочем месте такая возможность есть не у всех. Если вы системный администратор, придумайте и запустите резервное копирование. Если вы не относитесь к IT-отделу, уточните у своего системного администратора о наличии резервного копирования критически важных данных. Можете так же продублировать их в облако. Благо бесплатных вариантов достаточно много: Яндекс Диск, Mail облако, DropBox, Google Disk и прочее.

Техническими средствами защититься от шифровальщика практически не возможно. Поэтому первой линией обороны в данном случае выступает сам пользователь. Только знания и внимательность могут помочь избежать заражения. Самое главное никогда не переходите по ссылкам и не открывайте вложения в письмах от неизвестных вам отправителей. В противном случае с большой долей вероятности рискуете потерять свои данные.

Очень внимательно проверяйте обратный адрес в письме, а так же вложение. Если вы ждете письмо с вложением от знакомого или контрагента по работе, при получении такого письма убедитесь, что письмо именно от того, от кого вы ждете. Пусть это займет некоторое время, но потраченное на проверку время в итоге может сэкономить сутки восстановления данных.

При малейших подозрениях на компрометирующее письмо немедленно обращайтесь в свою службу IT. Поверьте, вам за это только спасибо скажут.

Некоторые разновидности шифровальщика используют командные сервера в сети Tor. Перед началом шифрования они загружают тело вируса с этих серверов. Сеть Tor имеет некоторое количество выходных узлов в “большой” интернет, которые называются нодами. Есть публичные ноды, а есть скрытые. Как часть привентивных мер можно на своем роутере, если он позволяет, заблокировать известные выходные ноды, что бы максимально осложнить работу вируса. Список таких адресов можно найти на просторах интернета, сейчас их около семи тысяч.

Конечно все описанное выше не дает никаких гарантий, что вы не попадете в список жертв, но данные рекомендации помогут снизить риск заражения. Пока не разработано реальной защиты от шифровальщика, наше главное оружие это внимательность и осторожность.

-

Заражению подверглись уже более 200 000 компьютеров!

Основные цели атаки были направлены на корпоративный сектор, за ним потянуло уже и телекоммуникационные компании Испании, Португалии, Китая и Англии.

-

Самый крупный удар был нанесен по российским пользователям и компаниям. В том числе «Мегафон», РЖД и, по неподтвержденной информации, Следственный Комитет и МВД. Сбербанк и Минздрав то же сообщили об атаках на свои системы.

За расшифровку данных злоумышленники требуют выкуп от 300 до 600 долларов в биткоинах (около 17 000-34000 рублей).

Как установить официальный ISO-образ Windows 10 без использования Media Creation Tool

Интерактивная карта заражения (КЛИКНИ ПО КАРТЕ)

Окно с требованием выкупа

Окно с требованием выкупа

Шифрует файлы следующих расширений

Шифрует файлы следующих расширений

Несмотря на нацеленность вируса атаки корпоративного сектора, обычный пользователь так же не застрахован от проникновения WannaCry и возможной потери доступа к файлам.

-

Инструкция по защите компьютера и данных в нем от заражения:

1. Выполните установку приложения Kaspersky System Watcher , которое оснащено встроенной функцией отката изменений, возникших от действий шифровальщика, которому все-таки удалось обойти средства защиты.

2. Пользователям антивирусника от «Лаборатории Касперского» рекомендуется проверить, чтоб была включен функция «Мониторинг системы».

3. Пользователям антивирусника от ESET NOD32 для Windows 10, внедрена функция проверки новых доступных обновлений ОС. В том случае если вы позаботились заранее и она была у вас включена, то все необходимые новые обновления Windows будут установлены и ваша система будет полностью защищена от данного вируса WannaCryptor и других похожих атак.

4. Так же у пользователей продуктов ESET NOD32, имеется такая функция в программе, как детектирования еще неизвестных угроз. Данный метод основан на использование поведенческих, эвристических технологии.

Если вирус ведет себя как вирус - скорее всего, это вирус.

Технология облачной системы ESET LiveGrid с 12 мая отражал очень успешно все нападения атак данного вируса и всё это происходило еще до поступления обновлении сигнатурных баз.

5. Технологии ESET предоставляют защищенность в том числе и устройствам с прошлыми системами Windows XP, Windows 8 и Windows Server 2003 ( рекомендуем отказаться от использования данных устаревших систем ). Из за возникшей весьма высокого уровня угрозы, для данных ОС, Microsoft приняла решение выпустить обновления. Скачать их .

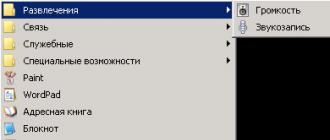

6. Для снижения до минимума угрозы причинения вреда вашему ПК, необходимо в срочном порядке выполнить обновление своей версии Windows 10: Пуск - Параметры - Обновление и безопасность - Проверка наличия обновлений (в других случаях: Пуск - Все программы - Центр обновления Windows - Поиск обновлений - Загрузить и установить).

7. Выполните установку официального патча (MS17-010) от Microsoft, который исправляет ошибку сервера SMB, через которую может проникнуть вирус. Данный сервер задействован в этой атаке.

8. Проверьте, чтобы на вашем компьютере были запущены и находились в рабочем состояний все имеющиеся инструменты безопасности.

9. Выполните проверку на вирусы всей системы. При обнажении вредоносной атаки с названием MEM:Trojan.Win64.EquationDrug.gen , перезагрузите систему.

И еще раз вам рекомендую проверить чтобы были установлены патчи MS17-010.

В настоящее время специалисты «Лаборатории Касперского», «ESET NOD32» и других антивирусных продуктов, ведут активную работу над написанием программы для дешифрования файлов, которое будет в помощь пользователям зараженных ПК для восстановления доступа к файлам.

Новая вредоносная программа-вымогатель WannaCry (имеет также ряд других названий — WannaCry Decryptor, WannaCrypt, WCry и WanaCrypt0r 2.0), заявила о себе миру 12 мая 2017 года, когда файлы на компьютерах в нескольких учреждениях здравоохранения в Великобритании оказались зашифрованы. Как вскоре выяснилось, в подобной ситуации оказались компании в десятках стран, а больше всех пострадали Россия, Украина, Индия, Тайвань. По данным «Лаборатории Касперского», только в первый день атаки вирус был обнаружен в 74 странах.

Чем опасен WannaCry? Вирус шифрует файлы различных типов (получая расширение.WCRY, файлы становятся полностью нечитаемыми) и затем требует выкуп в размере 600 долл. за расшифровку. Чтобы ускорить процедуру перевода денег, пользователя запугивают тем, что через три дня сумма выкупа увеличится, а через семь дней файлы вообще невозможно будет расшифровать .

Угрозе заразиться вирусом-шифровальщиком WannaCry подвержены компьютеры на базе операционных систем Windows. Если вы используете лицензионные версии Windows и регулярно выполняете обновление системы, то можете не переживать, что вирус проникнет в вашу систему именно этим путем.

Пользователям MacOS, ChromeOS и Linux, а также мобильных операционных систем iOS и Android атак WannaCry вообще не стоит бояться.

Что делать, если вы стали жертвой WannaCry?

Британское Национальное агентство по борьбе с преступностью (NCA) рекомендует малому бизнесу, который стал жертвой вымогателей и обеспокоен распространением вируса по сети, предпринять следующие действия:

- Немедленно изолируйте компьютер, ноутбук или планшет от корпоративной / внутренней сети. Отключите Wi-Fi.

- Поменяйте драйвера.

- Не подключаясь к сети Wi-Fi, напрямую подключите компьютер к интернету.

- Обновите операционную систему и все остальное ПО.

- Обновите и запустите антивирусник.

- Повторно подключитесь к сети.

- Осуществите мониторинг сетевого трафика и / или запустите сканирование на вирусы, чтобы удостовериться в том, что шифровальщик исчез.

Важно!

Файлы, зашифрованные вирусом WannaCry, не могут быть расшифрованы никем, кроме злоумышленников. Поэтому не тратьте время и деньги на тех «ИТ-гениев», которые обещают вас избавить от этой головной боли.

Стоит ли платить деньги злоумышленникам?

Первые вопросы, которые задают пользователи, столкнувшиеся с новым вирусом-шифровальщиком WannaCry, — как восстановить файлы и как удалить вирус . Не находя бесплатных и эффективных способов решения, они стоят перед выбором — платить деньги вымогателю или нет? Поскольку часто пользователям есть что терять (в компьютере хранятся личные документы и фотоархивы), желание решить проблему с помощью денег действительно возникает.

Но NCA настойчиво призывает не платить деньги . Если же вы все-таки решитесь это сделать, то имейте в виду следующее:

- Во-первых, нет никакой гарантии, что вы получите доступ к своим данным.

- Во-вторых, ваш компьютер и после оплаты по-прежнему может оставаться зараженным вирусом.

- В-третьих, вы скорее всего просто подарите свои деньги киберпреступникам.

Как защититься от WannaCry?

Какие действия предпринять, чтобы предотвратить заражение вирусом, объясняет Вячеслав Белашов, руководитель отдела внедрения систем защиты информации СКБ Контур:

Особенность вируса WannaCry заключается в том, что он может проникнуть в систему без участия человека в отличие от других вирусов-шифровальщиков. Ранее для действия вируса требовалось, чтобы пользователь проявил невнимательность — перешел по сомнительной ссылке из письма, которое на самом деле ему не предназначалось, либо скачал вредоносное вложение. В случае с WannaCry эксплуатируется уязвимость, имеющаяся непосредственно в самой операционной системе. Поэтому в первую очередь в группе риска оказались компьютеры на базе Windows, на которых не устанавливались обновления от 14 марта 2017 года. Достаточно одной зараженной рабочей станции из состава локальной сети, чтобы вирус распространился на остальные с имеющейся уязвимостью.

У пострадавших от вируса пользователей закономерен один главный вопрос — как расшифровать свою информацию? К сожалению, пока гарантированного решения нет и вряд ли предвидится. Даже после оплаты указанной суммы проблема не решается. К тому же ситуация может усугубиться тем, что человек в надежде восстановить свои данные рискует использовать якобы «бесплатные» дешифровщики, которые в действительности тоже являются вредоносными файлами. Поэтому главный совет, который можно дать, — это быть внимательными и сделать все возможное, чтобы избежать подобной ситуации.

Что именно можно и необходимо предпринять на данный момент:

1. Установить последние обновления.

Это касается не только операционных систем, но и средств антивирусной защиты. Информацию по обновлению Windows можно узнать .

2. Сделать резервные копии важной информации.

3. Быть внимательными при работе с почтой и сетью интернет.

Необходимо обращать внимание на входящие письма с сомнительными ссылками и вложениями. Для работы с сетью Интернет рекомендуется использовать плагины, которые позволяют избавиться от ненужной рекламы и ссылок на потенциально вредоносные источники.

Мир киберпреступлений эволюционирует от количества к качеству: новых вредоносных программ становится меньше, зато их сложность повышается. В гонку хакерских технологий включились государственные спецслужбы, что подтвердил крупнейший инцидент 2016-2017 гг., связанный с утечкой кибервооружений из АНБ. Хакерам понадобились считанные дни, чтобы использовать попавшие в открытый доступ разработки спецслужб в мошеннических целях. Громкие инциденты в области ИБ привлекли внимание к проблеме защиты данных, и глобальный рынок средств защиты информации продолжает расти высокими темпами.

На данный момент рост киберпреступности в целом не столь значителен, каким он был в 2007-2010 гг. «В тот период времени количество создаваемых вредоносных программ, росло действительно по экспоненте, в сотни и тысячи раз превышая показатели предыдущих лет. В последние года мы вышли на «плато», и ежегодные цифры за последние три года стабильны», – рассказывает Юрий Наместников , руководитель российского исследовательского центра «Лаборатории Касперского». «В то же время наблюдается сразу несколько интересных процессов, которые в сумме и дают ощущение большего размаха действий хакеров», – отмечает собеседник CNews.

Среди трендов 2016-2017 гг. прежде всего следует отметить значительное увеличение числа «state-sponsored» атак, которые имеют своей целью шпионаж или критическое повреждение инфраструктуры. В области традиционной киберспреступности наибольшее развитие получили сложные таргетированные атаки против крупных компаний и финансовых институтов, которые разрабатываются с учетом уникального ландшафта ИТ-инфраструктуры конкретной организации. Кроме того, большой популярностью у злоумышленников пользуются программы-вымогатели, требующие выкуп за дешифровку данных. «В сумме эти процессы дают ощущение большего размаха действий хакеров», – комментирует Юрий Наместников.

Утечка из АНБ привела к эпидемии

Из событий в области ИБ, прежде всего, обратил на себя внимание скандал, связанный с вмешательством хакеров в выборы в США. На рынок ИБ влияет не только экономика, но и геополитическая обстановка в мире, утверждает Илья Четвертнев , заместитель технического директора компании «Информзащита»: «Ярким примером стали последние выборы президента США, которые показали, насколько взлом информационных систем могут повлиять на страну в целом. Поэтому в настоящее время к классическим объектам атак добавилась критическая инфраструктура предприятий с целью промышленного шпионажа».

Кроме того, в 2016 г. хакеры из группы Shadow Brokers похитили из американской АНБ (NSA, National Security Agency) секретные инструменты для взлома компьютерных сетей, при этом источник утечки до сих пор . Некоторые из разработок попали в открытый доступ, что привело к печальным последствиям. В мае 2017 г. разразилась эпидемия вредоносного червя WannaCry, который распространяется с помощью разработанного в АНБ эксплойта EternalBlue, использующего ранее неизвестную уязвимость в ОС Windows. WannaCry шифрует данные на зараженном компьютере и требует выкуп в криптовалюте. В общей сложности заражению подверглись сотни тысяч компьютеров по всему миру.

Нехватка цифровой гигиены

По словам Максима Филиппова , директора по развитию бизнеса Positive Technologies в России, после публикации нового эксплойта проходит всего 2–3 дня перед тем, как он будет использован киберпреступниками: «После утечки архивов АНБ очень многие взяли на вооружение опубликованные техники и тактики, а в результате они будут использоваться чаще и модифицироваться злоумышленниками, в том числе и для более эффективного «заметания» следов».

«Злоумышленники смещают фокус с уязвимостей в приложениях на уязвимости в операционных системах, – комментирует технический директор компании «Код безопасности» Дмитрий Зрячих . – Информация об этих уязвимостях добывается спецслужбами, а потом утекает на свободный рынок. Причем проблема остается даже после выхода обновлений для базового ПО: за три месяца до эпидемии WannaCry Microsoft выпустил патч, предотвращающий заражение, но несмотря на это WannaCry заразил более 500 тысяч компьютеров по всему миру».

Проблема заключается в том, что многие пользователи игнорируют обновления и не устанавливают их вовремя. Директор центра ИБ «Инфосистемы Джет» Алексей Гришин отмечает негативное влияние человеческого фактора: «Компании зачастую забывают о базовой безопасности, так называемой цифровой гигиене: управлении обновлениями и уязвимостями, антивирусной защите, минимизации прав пользователей, разумном управлении правами доступа и т.п. В таких условиях не спасают даже новейшие системы безопасности».

Кроме того, современным компаниям не всегда удается правильно организовать права доступа тех или иных пользователей. «Неконтролируемый доступ привилегированных пользователей (как внутренних, так и внешних: подрядчиков, службы поддержки, аудиторов и т.д.) может привести к серьезным последствиям. Заказчики делились случаями, когда их инфраструктуры практически выходили из-под их влияния по причине всемогущества подрядчиков и отсутствия правильной организации их работы», – рассказывает Олег Шабуров , руководитель департамента кибербезопасности группы компаний Softline.

Бум шифровальщиков

WannaCry оказалась не единственной программой-вымогателем, получившей известность в 2016-2017 г. Ранее получили распространение вредоносные утилиты Petya и BadRabbit, которые также шифруют данные на ПК и требует выкуп в биткойнах за доступ к ним. При этом атаки с использованием BadRabbit носили более таргетированный характер, поражая в основном компьютеры на объектах инфраструктуры на Украине.

По данным «Лаборатории Касперского», за прошедший год программами-шифровальщиками были атакованы 32% российских компаний, причем в 37% из них были зашифрованы значительные объемы данных. Потеряли все свои ценные данные либо так и не сумели восстановить доступ к значительной их части 31% компаний. А заплатить выкуп предпочли 15% опрошенных компаний (хотя это и не гарантирует возвращение файлов). «Основная проблема с шифровальщиками и вымогателями сегодня заключается в том, что зачастую жертвы соглашаются заплатить злоумышленникам, так как не видят другого способа вернуть доступ к своим ценным данным», – комментирует Юрий Наместников.

Инвестиции в ИБ растут

Последние полтора-два года были богаты на инциденты в области информационной безопасности, что способствовало росту инвестиций в защиту информационных систем. По данным IDC, по итогам 2017 г. глобальная выручка от поставок продуктов ИБ увеличится на 8,2% до $81,7 млрд. Сходные цифры приводят аналитики Gartner, они предсказывают рост на 7% до $86,4 млрд по итогам года. При этом сегмент ИБ развивается быстрее, чем рынок ИТ в целом: согласно оценке Gartner, глобальные траты на ИТ по итогам 2017 г. увеличатся только на 2,4%. Сходную динамику демонстрирует российский рынок: согласно данным рейтинга CNews Security, по итогам 2016 г. отечественные поставки ИБ увеличились на 8% в долларах и на 18%.

Объем глобального рынка ИБ в 2016 г. и прогноз на 2017 г., в $ млрд