Для чего нужен VPN-туннель между двумя роутерами? Чтобы объединить ресурсы локальных сетей в единую сеть. В примере, рассмотренном ниже, используются два обычных роутера, где первый – служит VPN-сервером, второй – клиентом, и создается туннель. При этом, роутер с VPN сервером – должен иметь постоянный IP. Если все, приведенное выше, для вас актуально, дальше — читаем внимательно.

На третьем экране выберите сертификат сервера, выберите сертификат сервера, который был ранее создан, и нажмите «Далее». Здесь вы должны заполнить в соответствии с настройками сети вашего сервера. Давайте посмотрим на некоторые настройки. С остальными 3 битами мы можем адресовать 5 клиентов.

Вероятно, поля туннельной сети и локальной сети - это те, которые заслуживают большей осторожности на этом экране. Если вы еще не установили его, перейдите на вкладку «Система», «Диспетчер пакетов», «Доступные пакеты», найдите этот пакет и установите его, нажав кнопку «Установить».

Что мы получим?

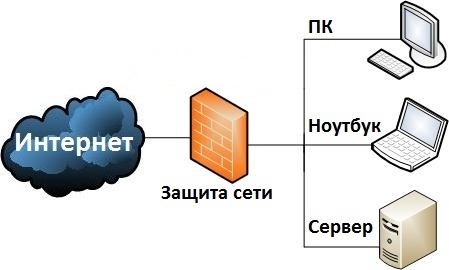

Топология соединений – такая:

На схеме, «красный» роутер – это «сервер», а «синий» – «клиент». Вместе — они образуют туннель. Заметим еще раз, что IP-адрес в «глобальной» сети у «сервера» — должен быть постоянным (фиксированным). Протокол VPN, других вариантов – не позволяет. Канал VPN через роутер — «сервер» – идет в Интернет, где его видит роутер-«клиент».

Действия, выполняемые перед настройкой роутера

Запускается загрузка установщика клиента. Этот файл необходимо скопировать или перенести на клиентский компьютер. Вы можете воспользоваться уже загруженным файлом конфигурации, который будет необходим. Этот файл следует скопировать или перенести на ваш телефон. Здесь, опять же, следующий, следующий, следующий.

Обратите внимание на значок в области уведомлений. Также обратите внимание, что значок клиента изменяет свой цвет на зеленый, указывая на то, что он подключен. Некоторые проверки, которые вы можете выполнить на стороне клиента. В любом другом случае вы не сможете.

В примере, рассмотренном дальше, внутренний IP первого роутера: 192.168.0.1, адреса всех устройств – отличаются только в последней цифре. Внутренний IP «клиентского» роутера- уже отличается (вместо предпоследнего «0», там – «1»). Соответственно, после «прокладки» туннеля, мы объединим две локальных сети: 192.168.0.хх и 192.168.1.хх.

Теперь – вопросы практические

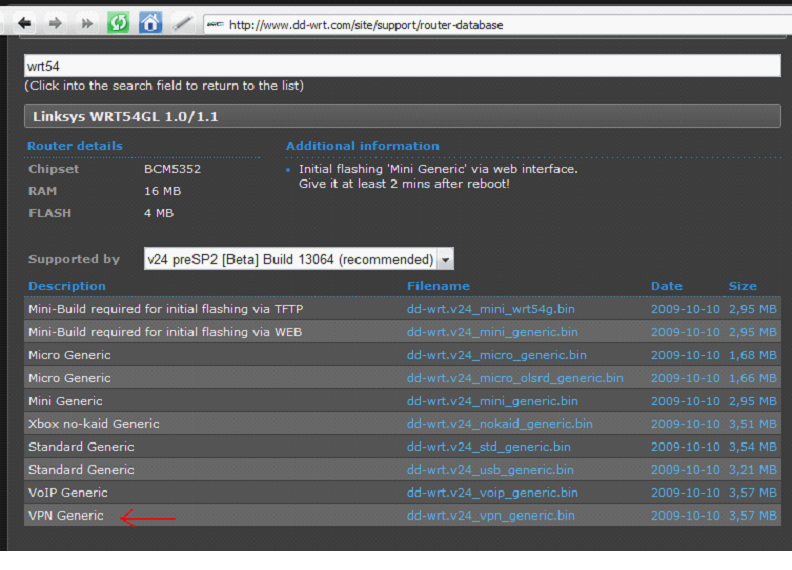

Сразу оговоримся: мы будем использовать «не заводские» прошивки. А именно, это dd-wrt. В качестве «сервера», возьмем WRT54GL от Linksys, он будет работать под управлением v24-vpn-generic:

Если у вас есть файлы на сервере в вашей работе, он, вероятно, не может быть доступен публично, и вы, несомненно, будете иметь брандмауэр для его защиты. Поскольку все больше и больше рабочих выполняли домашнее задание или в своих поездках, компании требовали, чтобы эти сотрудники могли получать необходимые ресурсы, сохраняя при этом высокую степень безопасности.

Удаленное подключение к сети

Представьте, что вы дома и понимаете, что вам нужно что-то, что находится на сервере или на внутреннем веб-сайте компании. Как мы говорили ранее, когда вы работаете, у вас есть доступ к любому файловому серверу, который существует там. Однако, когда вы путешествуете или дома, вы не сможете получить к ним доступ.

Установка должна проходить в два этапа (сперва mini-build в качестве «первоначальной» прошивки, затем – собственно, «vpn»).

В качестве роутера «филиала» (то есть, «клиентского» роутера), может быть роутер с прошивкой dd-wrt на ядре 2.6-kernel (в названиях – обозначается «K2.6»). Вообще, прошивка нужна, возможно, и с более старым ядром (со встроенным «open-vpn» — оьязательно).

Шифрование веб-браузера

Когда вы находитесь в кафетерии и занимаетесь серфингом в Интернете, все ваши данные просмотра могут отслеживаться.

Быть где угодно еще на планете

Предположим, вы находитесь в Лондоне в поездке и должны будете пробыть несколько часов в гостиничном номере.

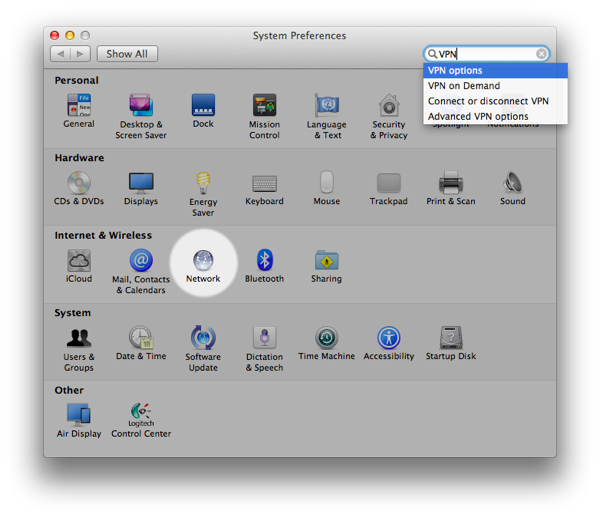

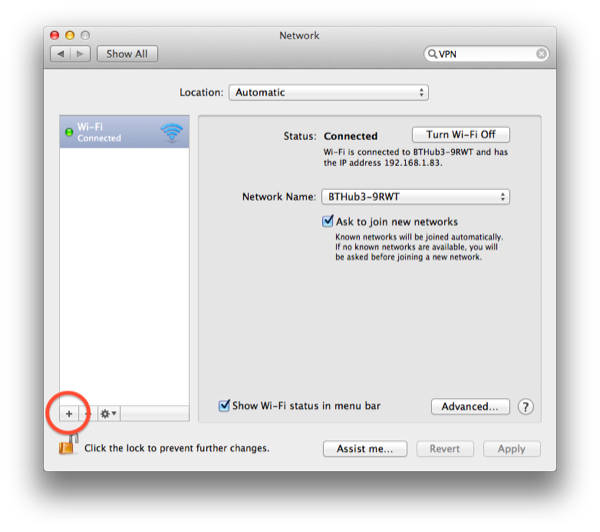

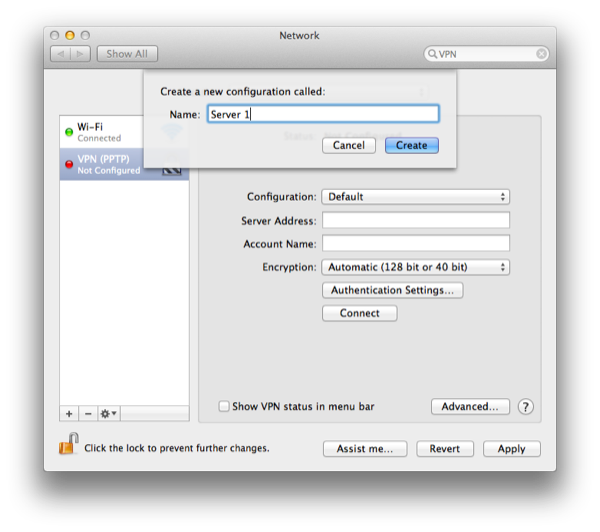

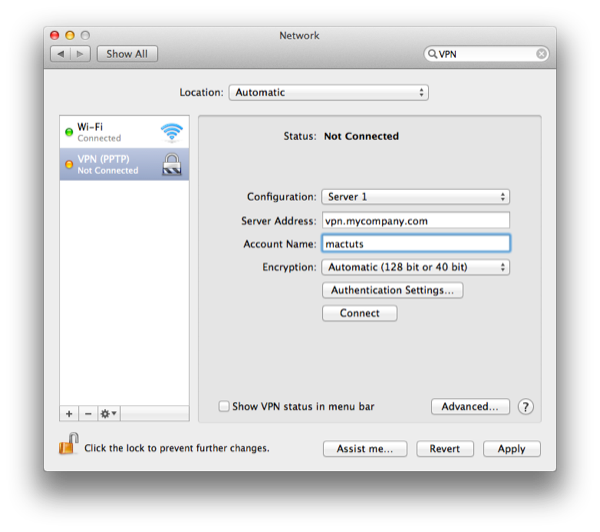

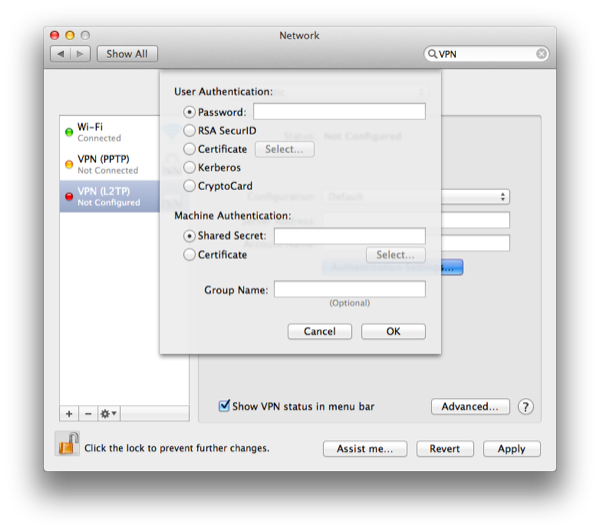

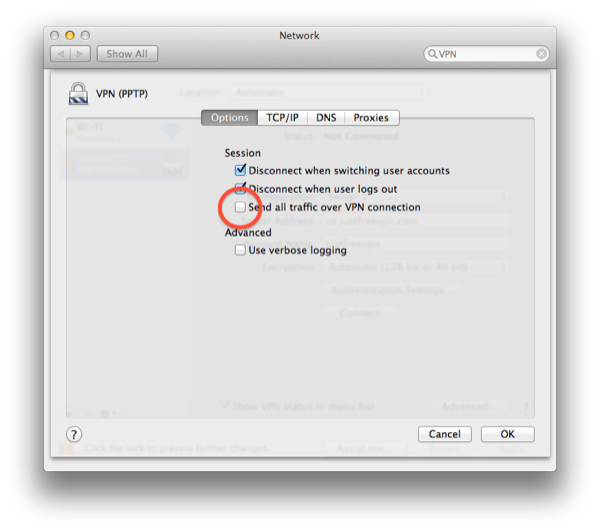

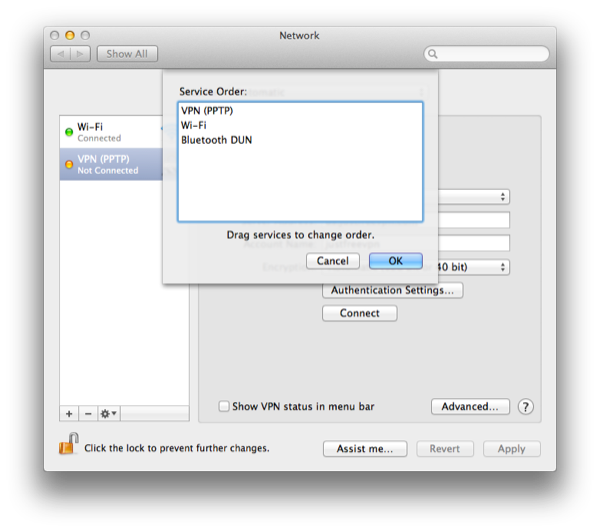

Для этого урока мы будем использовать вымышленную информацию. Откройте «Системные настройки» и выберите «Сети».

![]()

Шаг 3: Выберите «Настройки», а затем «Добавить конфигурацию».

Этот шаг является необязательным, и вы можете добавить его в настройку по умолчанию.

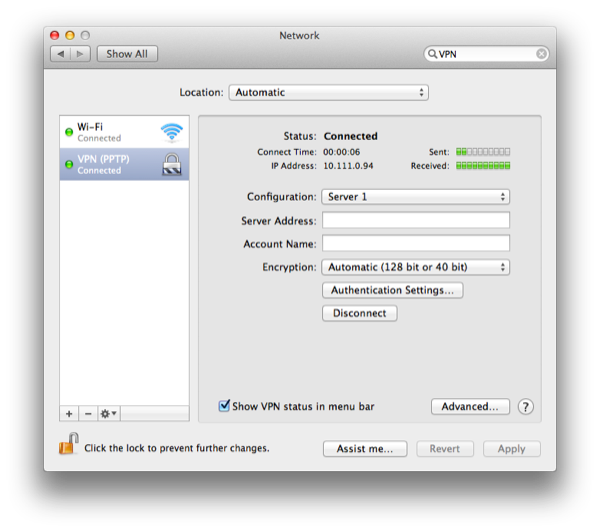

На верхней панели вы увидите значок, похожий на багажную бирку. После подключения вы увидите запуск таймера.

Примечание: ознакомьтесь с процессом установки данных прошивок! Для разных моделей, действия – будут различны. Рекомендуется только опытным пользователям.

Настроим туннель VPN

Как настроить VPN на роутере – рассматривают во многих обзорах. Там речь идет об оборудовании Cisco и прочем, способном создать «серьезную» сеть. Однако, прошивки dd-wrt позволят нам быстро включить wifi роутер с VPN – сервером (просто, пишется скрипт начальной загрузки).

Обычно это не рекомендуется, так как это может замедлить ваше подключение к Интернету и, возможно, остановить доступ к принтерам и серверам в физической сети, к которой вы подключены.

Однако это необходимо, если вы хотите получить доступ к сайтам, доступным в одной стране, как обсуждалось ранее.

Даже если трафик зашифрован, убедитесь, что выбранный вами бизнес имеет хорошую репутацию, а не тот, который «выглядит слишком хорошо, чтобы быть правдой!».

Ваше интернет-соединение безопасно, и если у вас есть временная капсула или сетевое хранилище, вы также можете получить к ним доступ!

В прошивке для «сервера», такой, как мы взяли, «open-vpn» — реализован. Vpn-демон, нужно просто включить и настроить скриптом. Чтобы создать туннель, роутер openvpn «с сервером» – нужен только один. А сейчас мы рассмотрим, как настроить VPN-«клиент».

Настройка VPN-клиента

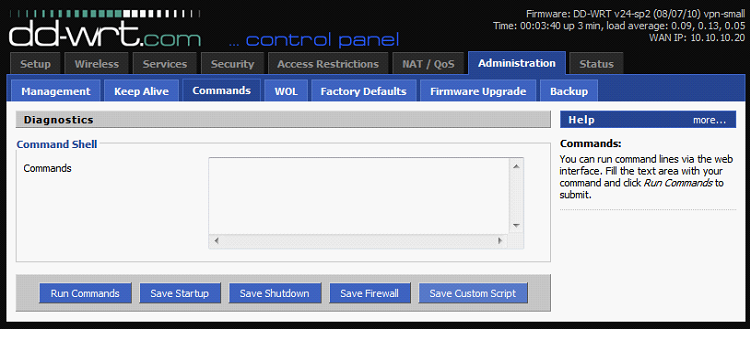

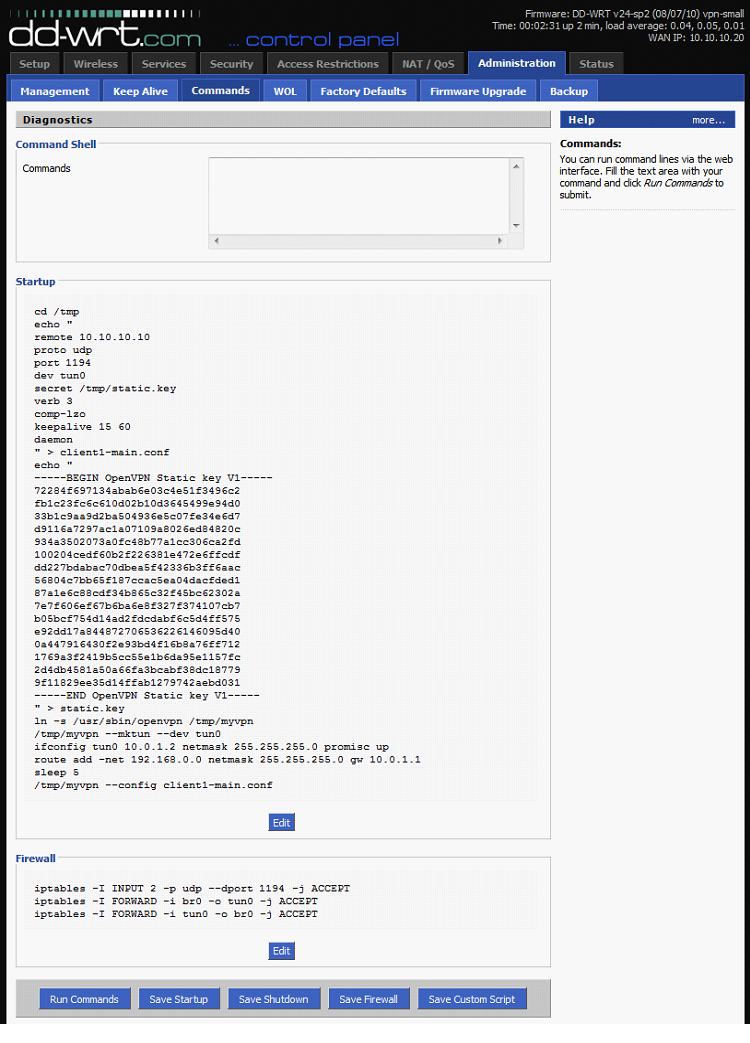

Заходим в web-интерфейс. Вкладка «Administration» -> «Commands», позволяет устанавливать скрипт:

Оставьте свое мнение по комментариям! Будьте первым, кто узнает о новых переводах. Поиск безопасного способа удаленного доступа к файлам с другого компьютера Наиболее очевидным решением является создание виртуальной частной сети, и это простой, гибкий и эффективный способ сделать это.

Вы можете найти эту модель в большинстве компьютерных магазинов. Первый шаг - подключить маршрутизаторы и запустить их в обычном режиме. Обязательно обновите маршрутизаторы с помощью последней прошивки. Чтобы решить эту проблему, мы будем использовать динамическое доменное имя.

Если нажать «Save Startup» — скрипт будет выполнен при начальной загрузке. А «Save Firewall» — это скрипт «файервола».

Стартовый скрипт для клиентского роутера:

#перейти в каталог

#начинаем создание файла

remote 10.10.10.10

#первой строкой здесь – соединяемся с «сервером» (мы должны знать его IP)

Включить удаленное администрирование маршрутизаторов

Многие организации предлагают динамические имена доменов. В результате 35-дневный лимит будет снят. После покупки пакета перейдите на панель управления вашей учетной записи. Параметры по умолчанию идеально подходят для наших нужд. Мы предлагаем включить параметр удаленного администрирования маршрутизатора, который позволит вам настроить маршрутизаторы из любого места и поможет избежать необходимости перемещаться в случае возникновения проблем.

Страница изменит свой вид. Останется установить значения

Рисунок 0 - Включить удаленное администрирование. Рисунок 0 - Изменение подсетей. Важнейшим шагом является установление безопасной связи между двумя маршрутизаторами. Если вы получите ответ, все будет хорошо. Это может быть связано с множеством факторов. Из опыта здесь наиболее частые причины и решения.

#выбрали протокол

#и – значение порта (по умолчанию, в open-vpn старых версий — было «5000»)

#внутреннее «имя» устройства-туннеля

secret /tmp/ key.key

#этот файл — будет содержать ключ

#это – чтобы автоматически подключался к «серверу» при обрыве (раз в 15 сек)

» > client1-main.conf

#файлик с конфигурацией — был сохранен

тут должен быть ключ (надо подставить)

Другие возможности, программные решения

Удобно, если у вас есть ноутбук, и вы хотите подключиться к сети своей компании из любого места. Это решение требует запуска только одного маршрутизатора и программного обеспечения, в отличие от предложенного выше решения. Запросы на наличие 2 маршрутизаторов.

Они шифруются очень надежными протоколами. Эта технология устраняет необходимость в дорогостоящих лизинговых решениях для частных и конкретных соединений. Виртуальная частная сеть может использоваться во многих семейных или профессиональных ситуациях.

#записали файлик с ключом

ln -s /usr/sbin/openvpn /tmp/myvpn

#указали на нужный нам демон (точнее, на файл)

/tmp/myvpn —mktun —dev tun0

#открытие туннеля, настройка

ifconfig tun0 10.0.1.2 netmask 255.255.255.0 promisc up

# значение для IP VPN

route add -net 192.168.0.0 netmask 255.255.255.0 gw 10.0.1.1

#здесь мы объединили две сети

/tmp/myvpn —config client1-main.conf

#применили настройки для tun0-туннеля

Если вы только что запустили свой запуск, использование маршрутизатора для домашних пользователей может сделать трюк. Но как только вы почувствуете, что вам нужно подключить более нескольких удаленных устройств к сети компании, тип маршрутизатора больше не поможет вам.

Виртуальная частная сеть создает безопасный туннель из сети вашей компании в Интернет. Таким образом обеспечивается соединение через общедоступную сеть, и данные защищены от несанкционированного доступа и хакерских атак. Вопрос в том, какой из двух решений лучше всего подходит для ваших нужд.

На этом – все. И заметим, что «адрес» туннеля – мы придумали сами (с другими IP — не связан никак).

Без скрипта файервола, как мы не старались – работать не будет. А скрипт – следующий:

iptables -I INPUT 2 -p udp —dport 1194 -j ACCEPT

#разрешение на прием

iptables -I FORWARD -i br0 -o tun0 -j ACCEPT

#теперь, полученные из туннеля пакеты (и направленные в него) – файервол «игнорирует»

Затем пользователь вручную вводит свой идентификатор в программное обеспечение, установленное на его / ее компьютере, и не может использоваться совместно или другими устройствами, подключенными к той же сети после установления соединения. сотрудники, работающие удаленно или на мобильных устройствах.

Создание VPN-сервера средствами Windows: настройки роутера

Эта система имеет тот же тип, что и широкополосное подключение к Интернету, что позволяет обеспечить непрерывный и прозрачный доступ к компьютерной сети компании. Просто установите программное обеспечение на компьютер и следуйте инструкциям на экране.

iptables -I FORWARD -i tun0 -o br0 -j ACCEPT

В результате, страница настроек — выглядит так:

Настройки для «сервера»

Стартовый скрипт «серверной» части «туннеля» – выглядит проще:

Все – то же самое, но без «remote». До строки с «ifconfig».

Эта строка – будет с другим аргументом tun0:

Обеспечьте своим сотрудникам удаленный, безопасный и надежный доступ к внутренним данным вашей компании, где бы и когда бы они ни захотели. Создайте экономичные и экономичные процессы для ваших сотрудников Клиенты, сотрудники и деловые партнеры.

- Содействие удаленной совместной работе.

- Повышает надежность удаленных подключений и снижает затраты на ИТ.

Если вы не хотите задерживаться в деталях, выберите режим «Маршрут», не задавая вопросов. Следует отметить, что маршрутизация подходит для нормального использования, а мосты поддерживают любой тип сетевого протокола. У всех свои недостатки и преимущества, поэтому англофоны приглашаются прочитать эту официальную документацию.

ifconfig tun0 10.0.1.1 netmask 255.255.255.0 promisc up #серверный VPN IP не равен клиентскому

route add -net 192.168.1.0 netmask 255.255.255.0 gw 10.0.1.2

Нажимается «Save Startup». А скрипт файервола – здесь нужен тоже, и он — полностью совпадает с «клиентским».

Настройка VPN через роутер, на этом – завершена. Изменения всех настроек, как и скрипты, вступят в силу после перезагрузки (что касается и «клиентского» роутера»).

Вы можете использовать любой другой порт, если он еще не занят. Примените изменения и загрузите конфигурацию. Вы защищены от источника. Нет необходимости устанавливать несколько приложений на всех устройствах. Не нужно брать подписку на каждое из ваших устройств.

Последовательность аппаратных подключений

Предоставьте своим гостям интернет-безопасность. Просто подключите его, и все! Если ваш маршрутизатор не включен в этот список, вы можете отключить свой собственный маршрутизатор. Неправильный мигание маршрутизатора, выбирая неправильную прошивку, может уничтожить ваш маршрутизатор.

Генерим ключ с помощью OpenVpn

Как видим, настройка роутера VPN (как «сервера», так и «клиента») — оказалась не очень и сложной. В каждом скрипте, в приведенных примерах, мы писали: «здесь должен быть ключ». Разумеется, эту запись, при внесении скрипта в роутер – не нужно копировать.

С генерировать ключ VPN, можно программой под Windows. Название – не будет оригинальным, это — программа «OpenVpn».

Если вы решите сделать это сами. Ниже приведен небольшой раздел часто задаваемых вопросов от наших пользователей. Если вы хотите задать нам то, чего нет в списке, свяжитесь с нами, используя наш. Начните с выбора наиболее подходящего вам пакета и количества месяцев, в течение которых вы хотите, чтобы ваш пакет был активным.

Войдите в нашу панель управления, которую вы можете найти в правом верхнем углу нашего веб-сайта. Вы можете увидеть, как долго ваша учетная запись будет активна в панели управления. Если вы хотите, вы можете продлить эту продолжительность. Все, что вам нужно сделать, это выбрать только продолжительность, на которую вы хотите продлить свою учетную запись, и откроется страница нашего платежного партнера, позволяющая сделать безопасный платеж.

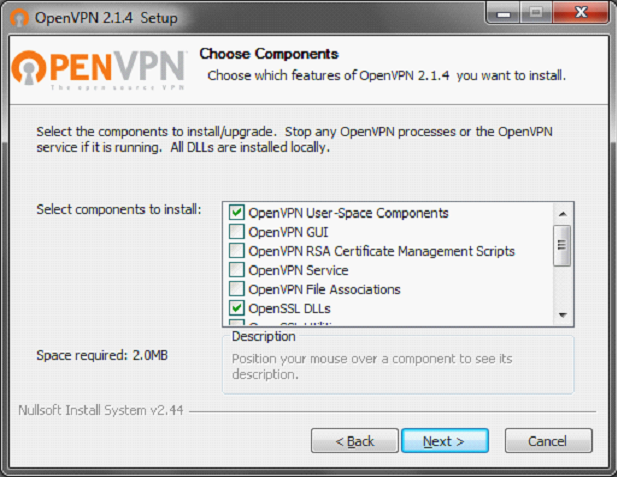

Скачайте ее с официального сайта (openvpn.net), один exe-файл (приблизительно 5 Мегабайт). Запустите на установку (выбрав галочки, как на рисунке).

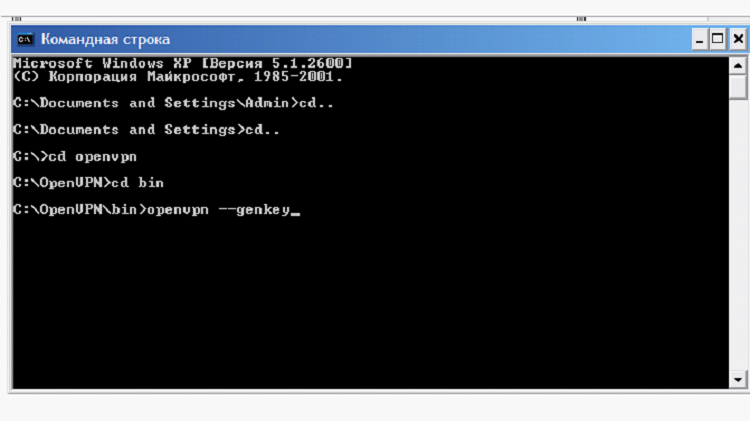

Для генерации файла с ключом, в Windows-консоли, вы наберете: openvpn.exe —genkey —secret key.txt. Примечание: предварительно, командой «cd», надо зайти в папку этой программы (затем – в папку /bin).

Ключ VPN – появится в созданном текстовом файле. Его «содержимое», вы копируете в каждый скрипт (ключ – один для «клиента» и «сервера»).

Результаты ваших действий

Каждый роутер с VPN – сервисом (будь это «сервер», или «клиент») – продолжает быть «роутером». Он — раздает сеть wi-fi, и т.д. Смысл «туннеля» — в «объединении» (все IP-адреса первой «локалки» – станут видимыми из другой, и обратно).

Конечно, все это – мы не придумали сами. Исходник статьи (на английском, но там — много лишнего) – взят с адреса: www.tux89.com/reseau/installation-de-openvpn-serveur-sur-le-routeur-dd-wrt/?lang=en.

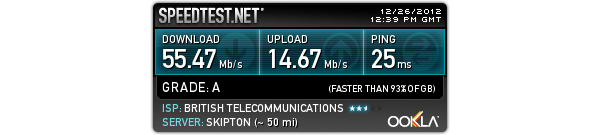

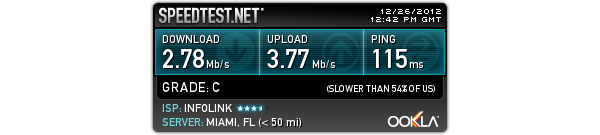

Тесты скорости – демонстрируют, что канал VPN работает не так уж и быстро. Скорость доступа (между сетями), имеет границу в 5-6 Мбит/с. Возможно, сказались характеристики роутера Linksys (ведь Linksys WRT – являются «прародителями» dd-wrt). Любой современны D Link VPN роутер в качестве «сервера» — использовать с dd-wrt не удастся. Для dir-620, к примеру, подходит прошивка dd-wrt «от Asus RT-N13U B1». Но в этой прошивке, «open-wrt» — не предусмотрено. На более сильном железе, с прошивками «K2.6»-версий – результаты должны быть другими. Хотя, скорости в 3-5 Мегабит/с вполне хватит, если передавать небольшие файлы и данные.

Помните: установка «альтернативных» прошивок – лишает гарантии.

Если локальных сетей – больше двух

В этом случае, смысл – будет тот же. Взяв один «сервер», и n-1 роутер-«клиент» VPN, можно объединить n сетей. Будет проложен ровно «n-1» VPN-туннель, и по идее, вся «маршрутизация» — будет идти через «сервер» (а как же еще). Избежать серьезной нагрузки на «сервер», в этом случае – не удается. Для «домашнего» роутера – это будет приемлемо вряд ли (ну, максимум – 2-3 сети).

При добавлении нового «роутера» (то есть, локальной сети «n+1»), нужно вносить изменения в «серверный» скрипт. Такая настройка – для опытных администраторов.

С развитием сетевых технологий настройка VPN роутера стала одной из задач общего комплекса обеспечения безопасности домашних сетей и сетей малых офисов — так называемый SOHO сегмент (Small office Home Office). Организация безопасной передачи данных посредством небезопасных каналов использовалась человечеством с давних веков. Как гарантировать конфиденциальность и целостность информации, если она передается методами, не вызывающими доверия? Этот вопрос решен давно: шифрованием сообщения.

Настройка VPN сервера на каждом конкретном роутере может отличаться.

Принимающая и передающая стороны заранее договариваются о системе шифрования/дешифрования сообщений, после чего можно использовать даже ненадежные каналы обмена. Информация будет недоступна для посторонних глаз или ушей. Аналогичную задачу в компьютерных сетях решает технология, получившая обобщенное название VPN (аббревиатура от Virtual Private Network). Ее суть упрощенно можно охарактеризовать следующим образом:

- Один компьютер (условно называемый клиентом), имеющий подключение к глобальной сети Интернет, желает получить доступ к ресурсам другого компьютера.

- Второй компьютер (условно называемый сервером) и имеющий подключение к Интернет, готов предоставить свои ресурсы (например, папки с фотографиями, музыкой или фильмами), но ресурсы эти он готов предоставлять только ограниченному кругу лиц (правильней говоря, ограниченному и заранее определенному количеству конкретных компьютеров).

Как ограничить доступ

Организовать ограничение доступа можно, например, с помощью закрытия папок общего доступа специальными логинами и паролями. Но, как гласит народная мудрость, замки — они от честных людей. Обладая специальными навыками, можно взломать такие замки и получить несанкционированный доступ ко всем ресурсам, выставленным в Интернет. Хорошо подготовленные команды хакеров (специалистов по взлому) постоянно сканируют компьютерные сети на предмет таких «расшаренных» папок. Более правильное решение — организовать VPN:

Настройка VPN необходима для обеспечения безопасности домашних и офисных сетей.

- На клиентской машине устанавливается специальное программное обеспечение, называемое VPN-клиент, которое умеет зашифровать исходящие команды и запросы, используя современную систему открытых и закрытых ключей.

- На сервере устанавливается специальное программное обеспечение — VPN-сервер, который используя те же, заранее оговоренные открытые и закрытые ключи, умеет дешифровать запросы и команды, поступающие из небезопасной сети под названием Интернет.

- Ответы на полученные запросы от клиента серверная часть шифрует таким же методом и отправляет обратно на клиентскую машину, где принимаемая информация дешифруется.

Современные роутеры с vpn сервером — маршрутизаторы, они позволяют на аппаратном уровне поддерживать сети, работающие с применением технологии VPN. Как правило, такие маршрутизаторы поддерживают несколько протоколов, наиболее распространенные из них:

- PPTP (Point to Point tunneling protocol) — организация защищенного соединения достигается созданием специального логического тоннеля;

- L2TP (Layer 2 Tunneling Protocol) — организация защищенного соединения осуществляется также созданием специального тоннеля и является развитием протокола PPTP;

- IPsec — надстройка на существующих протоколах.

Маршрутизатор, поддерживающий технологию впн, условно можно разделить на 2 типа, имеющие встроенный VPN-сервер, и те, которые его не имеют, но могут пропускать через себя шифрованные информационные потоки. Если роутер не имеет встроенного сервера, то в его настройках присутствует специальная закладка, как правило, в разделе Security/VPN:

- PPTP pass-through;

- L2TP pass-through;

- IPsec pass-through.

Установкой “птички” в соответствующем «чекбоксе» разрешается или запрещается проход таких секретных пакетов через маршрутизатор.

В этом случае предполагается, что роль VPN-сервера выполняет какой-либо из компьютеров, расположенных во внутренней сети, а задача маршрутизатора — обеспечить пропуск в одну и во вторую сторону шифрованных пакетов. Более сложные маршрутизаторы имеют в своей реализации встроенный VPN-сервер, позволяя предоставлять доступ к устройствам внутренней сети (домашнему медиа-серверу, внешнему накопителю и т.д) по защищенному каналу извне. Более сложное применение — объединение нескольких территориально разделенных сетей в единую логическую структуру.

Например, в компании имеются несколько филиалов, расположенных в разных городах. Выставлять на всеобщее обозрение компьютер финансового директора было бы верхом легкомыслия. Настроенное соответствующим образом соедениние между роутерами в каждом из офисов объединяет территориально разрозненные компьютеры в единую логическую сеть, защищенную от вторжения извне.

Как производится настройка VPN сервера

Настройка VPN сервера на каждом конкретном роутере может отличаться, но состоит из следующей последовательности шагов:

- Вход в административную панель, авторизация, после чего необходимо проверить все существующие настройки и сделать полный backup на случай неудачи в настройках.

- Обновление существующей прошивки. Это всегда не лишняя операция, более свежие версии, как правило, более работоспособны.

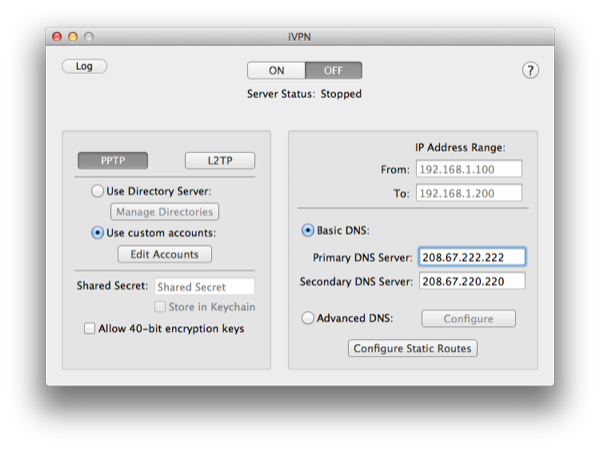

- Выбор в главном меню закладки VPN-сервер, выбрать тип протокола, это может быть PPTP либо L2TP. В зависимости от выбранного типа протокола будут немного отличаться и настройки. Но в любом случае необходимо будет указать пул адресов, диапазон IP-адресов из внутренней сети, которые будут раздаваться клиентам, подключенным по VPN.

- Необходимо указать логин и пароль, на основании которых будут построены ключи для шифрования.

- Следующий параметр — условия шифрования MPPE-128 (или более сложный). Усложнение условий шифрования повышает криптостойкость соединения, но на шифрование/дешифровку тратятся дополнительные ресурсы, что снижает общую скорость соединения.

- Настройка L2TP имеет ту же последовательность шагов и принципиально не отличается.

- После сохранения и перезагрузки роутера серверная часть настроена.

Плюсы VPN соединений

Дополнительные плюсы использования VPN-роутеров и соединений. Далее необходимо настраивать клиент, то есть то программное обеспечение, которое будет общаться с сервером. Соответствующие клиенты имеются для разных операционных платформ, их настройка подробно описана в соответствующей документации.Один раз настроив такой доступ к домашней компьютерной сети, можно совершенно безопасно получать доступ к домашнему файловому хранилищу из любой точки, поддерживающей интернет с вашего устройства (будь-то ноутбук, планшет или просто смартфон). При этом можно совершенно не опасаться, что кто-то будет анализировать трафик и пытаться взломать пароли к вашей почте или клиент-банку. А это очень важно в местах, где присутствуют открытые каналы доступа к Интернету — Макдональдс, крупные супермаркеты, аэропорты и другие.